Imsi сотовых операторов и sim-карт — что это и зачем нужно? | androidlime

Зачем нужен идентификатор IMSI и как его узнать через приложение Find IMEI & MSI?

SIM-карта используется для предоставления услуг связи сотовым оператором и необходима, чтобы идентифицировать пользователя. В памяти симки хранятся различные коды и функции, которые отвечают за корректную работу мобильной связи. Разбираемся, что такое IMSI, зачем нужен этот идентификатор и как его узнать.

На SIM-карте хранится идентификатор абонента IMSI (International Mobile Subscriber Identity) — число, которое состоит из 15 цифр. Его можно разделить на несколько составляющих. Первые пять чисел — это Mobile Country Code, уникальный код, который присваивается номеру при регистрации в сети. Mobile Network Code — код, который присваивается в рамках страны. Следующие 10 цифр IMSI — идентификатор внутри сети. Сам международный номер абонента пересылается в сеть при аутентификации. Код присваивается сотовым оператором.

В International Mobile Subscriber Identity (IMSI) хранится информация о родной стране пользователя. Под «родной» страной подразумевается территория регистрации и работы сотового оператора. Все данные хранятся в зашифрованном формате. Благодаря IMSI выполняется привязка сотового оператора к пластиковой карте, которая используется для получения услуг сотовой связи.

Чтобы узнать IMSI абонента, нужно приложение Find IMEI & MSI. Утилита доступна бесплатно в Google Play. Для корректной работы программы не нужно получать Root-права. После запуска утилиты нажмите кнопку «Get». После этого в разделе «IMSI» отобразится 15-значный код. Функционал приложения дает возможность скопировать комбинацию цифр в буфер обмена — для этого нажмите на кнопку в интерфейсе, которая находится справа от кода.

Sim: что такое imsi, и чем он отличается от серийного номера sim-ки

Захотелось потихоньку возвращаться к техническим постом. Начнём с разминки 🙂

Многие знают, что на SIM-карте хранится некий идентификатор абонента, называемый IMSI. И что у каждого абонента IMSI свой, уникальный. В то же время, если вытащить SIM-карту из телефона, то на ней можно увидеть другой номер, лишь частично совпадающий с IMSI. Что это за номера, чем они отличаются, и почему в них есть общие подстроки цифр?

Начнём с кусочка пластика со встроенным микропроцессором под названием “SIM-карта”. Она является частным представителем более обширного класса микропроцессорных устройств, называемых “смарт-карты”. В соответствии с международным стандартом ISO/IEC 7812 каждой такой карте присваивается уникальный номер, называемый Integrated Circuit Card ID (ICCID):

Как видно, этот номер, состоящий из 19 цифр (хотя встречаются и очень старые карты с 20-разрядными ICC ID), в свою очередь может быть разбит на отдельные компоненты.

Первые две цифры – код индустрии, который для телекома всегда равен 89. Дальше идет код страны длиной от одного до трех знаков, и код организации, выпустившей карту. Этот префикс длиной в 7 цифр называется Issuer Identification Number (IIN). В приведенном примере код страны – 380 (Украина), код выпустившей организации – 01 (ЗАО “УМС”).

Остаток ICCID составляет индивидуальный номер карты (уникальный в рамках данного IIN), за которым следует одна цифра, используемая для контроля правильности IIN по простому алгоритму. Индивидуальный номер карты может назначаться выпускающей организацией по собственному усмотрению.

Теперь перейдем к IMSI.

Каждая карта содержит набор данных, имеющих отношение к определённому обслуживаемому “мобильному устройству” (mobile station, MS. Под этим словосочетанием, упрощённо говоря, понимают набор “человек мобилка SIM-ка”). У этого набора данных (и, следовательно, у мобильного устройства) есть свой уникальный ID. Он и называется IMSI – International Mobile Subscriber Identity.

Обычно SIM-карта содержит данные об одной MS. Но в принципе (например, в случае программируемых SIM-карт) никто не мешает размещать на одной SIM-карте сразу несколько наборов данных, идентифицируемых несколькими разными IMSI.

Что же такое IMSI?

Это 15-значное число, которое (surprise!) можно разделить на отдельные компоненты. Первый – это код страны в рамках инфраструктуры GSM, называемый Mobile Country Code (MCC). Второй – это код мобильной сети в рамках страны, Mobile Network Code (MNC). Дальше идут 10 знаков, которые, собственно, и являются идентификатором MS (абонента) в рамках сети. В приведеном примере MCC = 255 (Украина), MNC = 01 (ЗАО “УМС”).

К чему это приводит на практике?

Во-первых, если у оператора дела идут хорошо, и он наподключал больше 1010-1 абонентов, ему надо получать новый MNC в стандартизирующих органах 😉

Во-вторых, чтобы все работало и телефоны звонили, оператору необходимо в рамках своей сети всегда иметь возможность определить, в каком HLR-е содержатся сведения об абонентах. Тут сама собой напрашивается очевидная оптимизация – трактовать несколько первых цифр идентификатора MS как указание на то, в каком HLR-е содержаться сведения об этом абоненте. При этом маршрутизация запросов к HLR-ам описывается простыми правилами вида: “все запросы о абонентах 2550198* направлять в HLR #98”.

Теперь представим себе весь процесс выпуска новых карт и привлечения новых абонентов. Оператор решил выпустить новые карты. Он отправляет заказ производителям SIM-карт. Производители присылают контейнеры с физическими SIM-картами (куда уже прописаны IMSI) и стопицот раз зашифрованные секретные данные о них (пресловутые Ki-коды и тому-подобное). Секретные данные загружаются в секретные информационные системы оператора, а SIM-карты направляются в магазины, дилерам и т.п.

Понятное дело, что в тот момент, когда свежеподключившийся абонент вставит SIM-карту в телефон, она уже должна быть правильным образом “прописана” в HLR-е (иначе абонент не сможет зарегистрироваться в сети). Получается, что данные о всех новых SIM-картах надо сразу размещать в HLR-ах. А если SIM-карты не продадутся в течении длительного времени? Тогда данные о них будут занимать ценное место в базе HLR. Можно выбрасывать карты в продажу порциями, или вообще при фактической продаже SIM-карты абоненту нажимать кнопочку в каком-то интерфейсе, и on demand загружать в HLR данные о картах поштучно.

Для того, чтобы заниматься подобными оптимизациями, полезно знать, какому ICCID (который можно прочесть на коробке с SIM-кой) соответствует какое IMSI. Понятное дело, что для информационных систем это дело не хитрое – заводится табличка (ICCID, IMSI), и дело с концом. А вот для людей проще, чтобы ICCID и IMSI были похожими. Именно поэтому обычно при заказе SIM-карт оператор просит, чтобы у них совпадали, к примеру, последние 10 цифр IMSI и Individual ID в ICCID.

§

Мне понравилось спрашивать у вас, как организовать всякие интересные вещи 🙂 Хочу ещё.

Задача: слушать музыку (дома).

Исходные данные:

- В одной из комнат стоит компьютер, на котором хранится вагон MP3

- UPD: на компьютере – Linux

- Компьютер – networked (ethernet и wifi), и имеет стандартный аудио-выход.

- Когда я сижу за ноутом и работаю, я запускаю amarok, который берет MP3 over SMB и играет их мне в наушники, но этого мало (см. ниже)

Требования

:

- Решение должно позволять слушать музыку через какие-то колонки в этой же комнате, в соседней комнате и на кухне (must)

- При этом возможно, что во всех трех комнатах слушают разное (nice-to-have)

- Решение должно позволять легко регулировать громкость и, как минимум, переключаться на следующий/предыдущий трэк в плей-листе находясь непосредственно в той комнате, где слушаем музыку. Без компьютеров/клавиатур/мышек. (must)

- Решение должно позволять легко править плей-лист. Идеально – там же, где слушаем музыку, и через максимально простой интерфейс. Но в принципе руки-ноги не отвалятся сходить в соседнюю комнату и поредактировать плей-лист(ы) через ноут (must)

- Аудиофильской акустики и золотых кабелей не будет, соответственно все компоненты могут быть бюджетными до ужаса (optional)

- Хочется не плодить провода без необходимости (must)

- UPD: быть самоделкиным хочется, но нету времени 🙁 Т.е. решение должно быть более менее коробочное/компонентное. Какое-то самодельничание допустимо разве что в области софта (must)

Что скажете?

Я понимаю, что можно в каждой комнате поставить по промышленному компьютеру с тачскрином и WiFi, подключить к ним колонки, и слушать что угодно, как угодно и в любых позах. Но это не будет бюджетно, и, возможно, не будет удобно (особенно на кухне – тыкать мокрыми пальцами в тачскрин …. бррр….).

Можно поставить в каждой комнате “компьютерные” колонки и переносить с места на место какой-то компактный MP3-плейер. Но это решение не очень удобно в управлении. Плюс, в идеале, требуется три отдельных плейера. Которые я замахаюсь “администрировать”

Можно воткнуть куда-то(?) FM-транслятор(?) и слушать результат через обычные “бумбоксы”. Но трансляция будет только одна на всех. Плюс – неизвестно, что обо мне подумают соседи, и, в худшем случае – Укрчастотнадзор 🙂

Тут у меня закончились рациональные и фантастические идеи. Помогайте!

UPD

Из насоветованного вырисовываются такие “коробочные” решения:

1)AirPort. Как я понимаю, это такие себе WiFi AP, которых надо будет поставить 2 штуки (по кол-ву мест прослушивания) и гнать туда музыку из-под Linux чем-то вроде коммандлайнового “raop-player”. Дальше либо на проигрывание заряжатся все, что есть, и слушаем это, как радио, либо надо отдельно решать вопрос управления музыкой. Открытый вопрос: получится ли как-то использовать USB-порты в этих коробочках, и объединить их в WDS с моим Draytek Vigor. Ни у кого нету опыта, а?

Бюджет: ~2*$125 = $250 (магазинные цены) возня с софтом

2)Logitech Squeezebox Duet Lgitech Squeezebox Receiver. Как я понимаю, оно само умеет по WiFi достучаться до моей шары с музыкой, и всячески ее играть. Кроме того, оно сможет само играть инет-радио и ходить на last.fm. Вопрос управления решается пультом с ЖК экраном. Т.е. решение, фактически, под ключ. Аналогичный вопрос – у кого-то есть практический опыт юзания?

Бюджет: $600 $225 = $825 (магазинные цены)

3)Sonos.com. По сути – решение аналогично Logitech, но цен на него я пока не видел. Судя по пафосному сайту – минимум вдвое дороже 🙂

Колонки – вопрос отдельный, и тут не рассматриваемый.

§

§

§

Все знают, что воины и офицеры запаса ходят в цирк исключительно для того, чтобы сидеть в первом ряду и нервировать клоунов каменным выражением своего лица.

Можно ли раскачать такой полезный skill, не посвящая два года своей жизни строевой и боевой подготовке? Отказывается можно – достаточно пойти поработать в отдел “По работе с обращениям абонентов” в любую более-менее крупную телекоммуникационную компанию. Например, в компанию Z.

В нежные руки сотрудниц (сотрудников там не бывает – грубая мужская психика не выдерживает) этого отдела ежедневно попадает до десятка шедевров эпистолярного жанра, каждый из которых с гордостью возглавил бы top на bash.org.ru. Но работницам не до увеселения масс, и недрогнувшей рукой сокровища письменной культуры отправляются в шредер.

Такая же судьба чуть была не постигла письмо гражданина Н. Сотрудница, в чьи руки оно попало – назовем ее Маша – прочла его, мысленно отнесла его к категории “спам” и привычной рукой отправила его в папку “В шредер”, но тут из конверта выпала ксерокопия документа на официальном бланке Компании.

В голове Маши начала мерцать тревожная красная лампочка – ксерокопии документов обозначают, что автор письма знает, как общаться с Бюрократическими Организмами, и представляет собой потенциальную опасность. Письмо следовало перечитать внимательнее:

“Уважаемая Компания!

Я признаю, что за прошедший месяц на моем счету действительно образовалась задолженность в 500 грн, однако я отказываюсь признавать, что эта задолженность (пусть даже с учетом пени) составила спустя месяц сумму, значительно превышающую валовый национальный продукт Украины за прошлый год. Если вы, как указано в письменной претензии (см. копию) действительно собираетесь передавать дело в суд, я, со своей стороны <дальше уже не важно>…

С уважением, Н.”

Маша развернула ксерокопию. На стандартном бланке претензии, высылаемой неплательщикам, было написано: “Просим вас в течении 15 дней погасить задолженность, которая, с учетом пени, составляет: триста восемьдесят миллиардов …. миллионов двести тридцать четыре тысячи пятьсот шестьдесят семь гривен“

Маша пошла к своей начальнице, начальница пошла в отдел, рассылающий претензии. А там уже сидели представители бухгалтерии, которых заинтересовало, почему сумма невзысканной дебиторской задолженности за прошлый месяц составляет астрономическую сумму в несколько сот миллиардов гривен.

Довольно быстро выяснилось, что процесс выставления претензий включает в себя этап, на котором сумма задолженности может быть вручную скорректирована отвественным сотрудником Компании на основании сложной экспертной оценки. А поле для ввода окончательной суммы задолженности было расположено рядом с полем поиска данных абонента по номеру телефона. И при обработке долгов абонента Н вместо окончательной суммы ему по ошибке вбили номер следующего должника. В международном формате (12 цифр).

После этого ручную коррекцию долга отменили, и письма-претензии стали рассылать всем, чей долг составляет более X гривен, где X задавалось вручную. Естественно, и это “ружье на стене” тоже в свое время выстрелило, но это уже совсем другая баечка.

§

“Пишет

:

Не знаю, как в других городах России, а в Астрахани с нового 2009 года в распоряжении УВД появились новые возможности по обнаружению местонахождения любого мобильного телефона. Если раньше вычислить местонахождение мобильника можно было в радиусе сотен метров, а то и километров, то теперь радиус вычисления ограничивается всего одним метром. Всем владельцам мобильных телефонов я рекомендую записать куда-нибудь в блокнотик, хранящийся дома, серийный номер своего мобильника и чтобы родственники знали, где он записан. Один из высоких начальников УВД Астраханской области мне поведал, что мобильник можно будет найти даже если в нём будет отсутствовать сим-карта, а также если он будет отключен. Короче говоря, мобильник – враг преступников теперь…

Идея понятна, чем платить за дорогой комплекс со спутниковой пеленгацией: просто подвести питание 12 вольт от сигналки к автомобильному заряднику мобилки и спрятать все это под торпедой/приборной панелью/вшить в одно из кресел.

Вопрос к знатокам:

1) Насколько эффективна такая радиозакладка?

2) Питерские компании сотовой связи предоставляют услуги пеленгации/триангуляции?”

Собственно, я на эту тему распинался уже не раз, поэтому ответ будет тезисный.

§

— Вот какая история, — сказал он. — Если хочешь достать мед — главное дело в том, чтобы пчелы тебя не заметили. И вот, значит, если шар будет зеленый, они могут подумать, что это листик, и не заметят тебя, а если шар будет синий, они могут подумать, что это просто кусочек неба, и тоже тебя не заметят. Весь вопрос — чему они скорее поверят?

— А думаешь, они не заметят под шариком тебя?

— Может, заметят, а может, и нет, — сказал Винни-Пух. — Разве знаешь, что пчелам в голову придет?

Сегодня я напишу о таинственных устройствах, “притворяющихся базовыми станциями, через которые можно прослушивать любые разговоры” (конец цитаты). Судя по комментариям в моем ЖЖ и сообщениям в желтой прессе, таки устройства стоят на вооружении спецслужб, и используются для широкомасштабной неконтролируемой “прослушки” всех и вся. Попробуем разобраться, реально ли это.

Начнем с поиска материалов о чудо-устройствах. Искать будем по словам “fake base station”, “GSM man-in-the-middle”, отсеивая все публикации в желтой прессе, не содержащие фактического материала. Из того, что осталось, я выбрал два характерных примера:

По обоим ссылкам речь идет о устройстве, которое, с одной строны, изображает из себя базовую станцию, а с другой стороны – само содержит в себе SIM-карту. Используется оно следующим образом:

- Поддельная базовая (ПБ) размещается неподалёку от жертвы (и ее мобильного телефона);

- Поддельная базовая начинает свою работу, анонсируя себя в эфире как базовая станция, принадлежащая мобильной сети, которой пользуется жертва. Благодаря искусному размещению (см. п.1) у ПБ должен быть замечательный уровень сигнала; Впрочем, тут есть ньюансы (см. ниже)

- Телефон жертвы видит такую роскошную базовую и, возможно, решает, что эта базовая – это идеальный camped cell. То есть, базовая, на частоте которой телефон будет просить об организации выходных звонков и ждать уведомлений о входящих звонках.

Тут надо остановится подробнее на механизме смены camped cell. Каждая базовая сети GSM транслирует в эфир так называемый neighbor list – перечень частот географически соседних с ней базовых. Список этот – часть “конфига” базовой, и управляет им оператор. “Сидя” в какой-то соте, телефон получает от нее список соседей, и периодчески проверяет мощность сигнала от текущей соты и от ее соседей, и, возможно, принимает решение переключится на другую соту.

Но для переключения новая базовая должна быть не просто “чуть лучше” старой, она должна быть существенно лучше. Казалось бы, если телефон жертвы не спешит менять camped cell – ему можно помочь, ставя радиопомехи на частотах всех остальных ближайших базовых. Но тут есть две проблемы (см. ниже)

- Телефон жертвы переходит кэмпится в ПБ. А онаему и говорит: “Я, милый друг, принадлежу другой location area, так что сделай-ка ты перерегистрацию в сети (location update)”. Подробнее про location area и location update читайте тут;

Кстати, алгоритм выбора camped cell включает в себя пенальти за переход в другую location area, что нужно учесть в п.3.

- Телефон жертвы делает location update, а ПБ ему и говорит: “О, кстати, совсем забыла сказать – отключай-ка, милый друг, шифрование“. Телефон, понятное дело, отключает.

На этом подготовительные операции завершаются. Дальше, допустим, жертва решает позвонить кому-то. Вызов обслуживается поддельной базовой, совершается без шифрования – соотв. на ПБ разговор можно взять и без проблем

записать/прослушать

. А как же вызов доходит до адресата? Очень просто – в поддельной базовой есть своя SIM-карта, и с её помощью ПБ, как нормальный мобильный телефон, совершает звонок “от своего имени”. Понятно дело, что при этом надо использовать CLIR (сокрытие номера вызывающего абонента).

А если кто-то звонит жертве? Тут, увы, вариантов нет – в “нормальной” сети телефон жертвы не регистрировался, а ПБ со своей SIM-картой не может принять звонок, адресованный не ей. То есть, входящие звонки жертве обламываются с диагностикой “абонент за зоной покрытия”.

Получается, доля правды в сообщениях о подобных устройствах есть – действительно, технически возможно сделать устройство, которое будет изображать из себя базовую станцию, и использовать это устройство для прослушивания исходщих разговоров жертвы. Однако, атака получается довольно “грязной”, жертва может легко сорваться с крючка или заподозрить неладное. Перечислим недостатки метода:

- В ПБ может кэмпится много абонентов, если мы не знаем IMSI жертвы – то нам надо играть в угадайку

- Если в ПБ только одна своя SIM-карта, то она может обслуживать только один исходящий звонок в произвольный момент времени. Если мы хотим создать видимость нормальной работы для более чем одного человека, надо усложнять радиочасть ПБ и втыкать в нее больше SIM-карт. Либо же организовывать uplink с ПБ каким-либо иным образом.

- ПБ должна начать вещание на частоте, входящей в neighbor list текущей camped cell жертвы. Но ее знает только телефон жертвы, и запросить эту информацию с него нельзя. Надо, опять же, играть в угадайку. Или выключать все легитимные базовые в этом районе вообще.

- Глушить соседние базовые для форсирования перехода телефона в зону ПБ бессмысленно. Во время выбора соты уровень интерференции не измеряется никогда, а оценивается только уровень мощности на данной частоте. Поэтому любая “забивалка” только повысит мощность сигнала, измеряемую телефоном. И телефон автоматом будет выбирать именно такую частоту и, соответственно, базовую. Получается, надо рассчитывать только на умелое размещение ПБ и направленные антены 🙂

- Если жертва не находится на месте (ходит, ездит, как-то еще перемещается в пространстве), то она может выйти из зоны покрытия ПБ и переключиться на другую базовую. Да, ПБ может сама транслировать пустой neighbor list, и это приведет к тому, что телефон будет держаться за нее до последнего. Но если сигнал от ПБ вдруг все-таки хоть на мгновение пропадет, то телефон пересканирует эфир и подключится к любой легитимной базовой, и ПБ не в силах это запретить;

- Жертву может насторожить символ “шифрование отключено” на экране телефона

- Жертву может насторожить невозможность получать входящие звонки

- Жертву может насторожить сообщение о том, что ее номер не определяется у вызываемых абонентов

- У тех, кому звонит жертва, может быть включена услуга анти-CLIR (как там оно правильно называет?) – “отмена запрета показа номера вызывающего абонента”. В таком случае получатели звонка сразу увидят номер, связанный с SIM-картов в ПБ, и могут уведомить жертву

- SIM-карта в ПБ должна быть того же самого оператора, что и у жертвы, иначе жертва может случайно услышать незнакомый анонс типа “абонент не может вам ответить” и что-то заподозрить

- SIM-карта в ПБ должна иметь активированным тот же набор услуг, что и у жертвы

Получается

слишком много минусов

, самые главные из которых – это невозможность прослушивать подвижную жертву, отключение шифрования, и невозможность организации входящих звонков. Согласитесь, что это приемлемо для краткосрочной целевой акции, но недопустимо для долговременного широкомасштабного прослушивания. Как с Винни-Пухом – можно взять в руки синий шарик и прикинуться тучкой, но пчелы почти наверняка что-то такое начнут подозревать.

Ок, но что, если инженерная мысль не стоит на месте, и кому-то удалось создать прибор, лишенный этих недостатоков? Вероятность этого видится мне ничтожной. Попробуем поиграть в “а что, если?”

Q: А что, если кто-то научился делать ПБ, не требующие отключения шифрования?

A: Это означает, что такая ПБ может авторизовать жертву в сети. Для этого ПБ должна: а)знать секретный ключ (Ki) SIM-карты жертвы, б)поддерживать тот же алгоритм A38, что и центр аутентификации (AuC) компании-оператора. И то, и другое – не слишком легкие и наказуемые законом вещи.

Чтобы узнать секретный ключ, нужно либо иметь доступ к данным о SIM-карте на этапе ее производства, либо иметь доступ к AuC или биллинговой системе оператора, обслуживающего жертву. Ладно, допустим, что взятки решают все, и ключ получен.

Чтобы реализовать у себя тот же алгоритм А38, что и компания-оператор, обслуживающая жертву – придется попотеть. Если этот алгоритм нестандартный, то кол-во людей, имеющих его полное описание, может исчисляться единица, а само описание будет хранится “за семью замками”.

Если надо работать с разными операторами, то может оказаться, что все они используют разные реализации А38.

Q: А если ПБ просто служит “прокси” в процессе аутентификации, передавая туда-сюда траффик, разве при этом нельзя обеспечить включение шифрования у жертвы меньшими усилиями?

A: Для этого сеть оператора должна быть аутентифицировать SIM-карту с тем же IMSI, что и у жертвы. То есть, SIM-карта в ПБ должна иметь тот же IMSI, что и у жертвы. Правда, есть одна закавыка – если SIM-карта в ПБ имеет совпадающий с жертвой IMSI, но вы не знаете Ki, то поработать прокси для аутентификации получится, а вот дешифровать проходящий через ПБ траффик – нет (так как у вас не будет ключа для дешифровки трафика, Kc). Чтобы получить Kc, нужно иметь в ПБ полный клон SIM-карты жертвы.

Но для этого вам надо знать Ki жертвы и описание алгоритма А38, используемого оператором 🙂 То есть, легче не получится.

Q: Но ведь в инете полно статей про клонирование SIM-карт простыми кард-ридерами и программами!

A: Они – про клонирование SIM-карт тех операторов, которые используют старый стандартный алгоритм A38 под названием COMP128 v1 (не знаю, может, уже клонируют и v2, и v3). Такие операторы есть, но они – в меньшинстве. К тому же, для клонирования надо иметь доступ к оригинальной SIM-карте и быть готовым к тому, что вы ее можете “запороть”.

Q: А что, если кто-то научился делать ПБ, позволяющие доставлять жертве входящие звонки?

А: Для этого ПБ должна обслуживаться сетью оператора наравне со всеми остальными базовыми станциями этой сети. То есть, ПБ должна быть подключена к какому-то контроллеру базовых станций (BSC) и описана в его “таблицах марштуризации”. Начнем с того, что интерфейс с BSC обычно “проводной”. Допустим, для нас это не преграда, и “проводов” у нас много.

Но. Если у вас есть доступ к BSC на уровне, позволяющем подключать и конфигурировать новые базовые станции, то вам незачем возится с ПБ. Вы можете прослушивать разговоры при помощи обычных базовых станций оператора.

Q: А если в этой ПБ реализована базовая BSC в одном флаконе?

A: Ее все равно надо подключить к сети оператора, только уже “уровнем выше”. Если вы это можете – то проще вообще пойти на шаг дальше и поиметь доступ к средствам СОРМ (lawful interception) оператора и прослушивать жертву на уровне коммутаторов 🙂

Q: А что, если кто-то научился делать ПБ, позволяющие прослушивать мобильную (движущуюся) жертву?

A: На практике это означает, что такая ПБ в любой момент времени является для телефона жертвы идельно подходящей для кэмпинга базовой и одновременно идеально вписывается в окружающий радиоландшафт. Допустим, первая половина задачи решается тем, что с помощью Патентованных Нанотехнологий(тм) размер ПБ уменьшается до пачки сигарет, и мы плотно садимся жертве на хвост.

Остается проблема взаимодействия с окружающим эфиром. Наша ПБ должна работать на частоте, отличающейся от частот всех окружающих легитимных базовых станций всех существующих в данной точке операторов. Интерференции пофиг, какая базовая настоящая, а какая – поддельная. Если две базовых с перекрывающимися областями покрытия начнуть вещать на одной частоте, то работать не сможет ни одна из них. Соответственно, наша ПБ должна постоянно сканировать эфир и адаптироваться к изменяющимся условиям. Фактически, нам надо построить автоматическое средство решения задачи радиопланирования сети. Если у нас это получится – то лучше бросать нафиг потенциально подсудную прослушку, и продавать свое решение операторам. За такой чудо-радиопланировщик они с радостью дадут Много Бабла.

Да, чуть не забыл – если мы хотим не только прослушивать исходящие звонки мобильной жерты, то нам надо в процессе движения как-то поддерживать контакт с контроллером базовых станций. Но там, как я говорил, обычно используются “провода”, т.е. ваша ПБ не сможет ездить за жертвой по всему городу. Конечно, умные люди давно придумали радиорелейную связь, беспроводный интернет и прочие технические средства, которые потенциально можно использовать для связи с контроллером базовых. При условии, конечно, что оператор позаботился оборудовать контроллер соответствующими техническими средствами и разрешает подключаться всем, кому не лень 🙂

Итого, получается, что сделать такую ПБ, которая “прозрачна” для прослушиваемой жертвы и позволяет прослушивать ее в режиме нон-стоп – нельзя.

PS

Какие еще возможные возражения я пропустил? 🙂

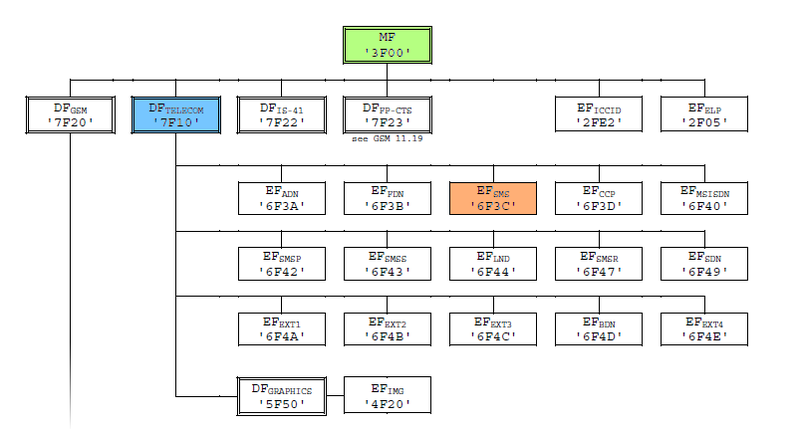

Примеры команд

Попробуем прочитать и записать смс-сообщение, находящееся в файле EF

SMS

в папке DF

TELECOM

1) SELECT

До совершения операции над файлом необходимо сначала его выбрать. Вначале нужно выбрать папку DFTELECOM.

Отправка заголовка команды SELECT:

A0 A4 00 00 02

Ответ — статусный байт:

A4 (повторяет байт инструкции)

Отправка тела команды:

7F 10 (ID данной папки)

Схожим образом выбираем EFSMS.

2) READ RECORD

После того, как мы выбрали файл, содержащий все смс, можно попробовать прочитать одну из них.

Отправка заголовка команды READ RECORD:

A0 B2 01 04 B0 (01 — порядковый номер смс)

Ответ:

B2 07 07 91 97 62 92 90 90 F0 11 FF 04 81 21 43 00 08 FF 08 04 45 04 30 04 31 04 40 FF FF FF FF FF FF FF FF FF FF FF FF FF FF FF FF FF FF FF FF FF FF FF FF FF FF FF FF FF FF FF FF FF FF FF FF FF FF FF FF FF FF FF FF FF FF FF FF FF FF FF FF FF FF FF FF FF FF FF FF FF FF FF FF FF FF FF FF FF FF FF FF FF FF FF FF FF FF FF FF FF FF FF FF FF FF FF FF FF FF FF FF FF FF FF FF FF FF FF FF FF FF FF FF FF FF FF FF FF FF FF FF FF FF FF FF FF FF FF FF FF FF FF FF FF FF FF FF FF FF FF FF FF FF FF FF FF FF FFFF FF FF FF FF FF FF FF FF FF 90 00

Все, кроме первых и последних двух байтов (B2, 07, 90, 00) является записью сообщения. Разберем его.

Важно отметить, что когда в сообщении содержатся только латинские символы, используется особая 7-битная GSM кодировка.

Возьмем слово «hi».

3) UPDATE RECORD

Отправка заголовка команды UPDATE RECORD:

A0 DC 02 04 B0 (02 — порядковый номер смс)

Ответ — статусный байт:

DC (повторяет байт инструкции)

Далее отправляется тело команды в соответствии с табл.3.

Ussd-команды

*205# это короткая команда, которая поможет узнать номер сим карты МегаФон. Ею можно пользоваться в любом регионе России. За ее набор не берут денег, можно использовать в роуминге и в отсутствие интернета. Это не смс-сообщение. Номер не сохранится, поэтому его необходимо сразу записать, запомнить или надиктовать.

С помощью команды *100# или набрав 0501 можно узнать баланс. *550#* покажет данные о балансе, предоставленном лимите от оператора и сумме этих цифр ( доступные денежные средства). *558# подскажет о количестве доступных минут, сообщений и трафика. После запроса *105*5# появится информация о полученных баллах и способах их обмена.*512# поведает о последних 5 списаниях денег со счета.

*105*3# подскажет, какой тариф использует абонент. После набора *505# высветятся мобильные подписки, которые подключены на телефоне. *100*1# покажет начисления в текущем месяце, а *100*4# — за предшествующий. С помощью коротких команд можно узнать баланс друга (*755#) или сделать мобильный перевод (*133#).

Команды доступны при нулевом балансе. Например, *106#, смс на номер 0006 или звонок туда же подключает обещанный платеж. Это платная услуга стоит 20 рублей. Предоставляется 50/150/300 рублей. Нельзя воспользоваться обещанным платежом при балансе от – 251 рубля.

Можно подключить автоматическое пополнение счета, тогда обещанный платеж активируется при балансе десять рублей. Набор команды *106# отключает данную услугу. Платеж также отключается после отправления смс со словом «стоп», звонка оператору или в личном кабинете.

Короткими командами, воспользоваться может, даже ребенок или бабушка. Они доступны в любое время суток и без подключения к интернету. Ответ на запрос приходит в течение нескольких секунд.

Выбор режим шифрования

Станция посылает телефону команду CIPHER MODE SELECT, сообщая требуемый режим шифрования: А5/0, А5/1, А5/2 или А5/3. Однако в этом сообщении есть ещё флаг REQUEST_IMEISV, означающий, что телефон должен сообщить в ответном сообщении CIPHER MODE COMPLETE свой уникальный идентификатор, причём это сообщение уже зашифровано на ранее согласованном ключе.

По умолчанию флаг всегда ставится. Однако ловушка может не передавать этот флаг, в результате сообщение CIPHER MODE COMPLETE будет содержать предсказуемую статическую информацию. После этого производится стандартная атака по известному открытому тексту (known plain text attack), и ключ вскрывается.

9. После Location Update идёт стандартный запрос абоненту на идентификационную информацию (IMEI, IMSI), а дальше станция отвергает телефон, заставляя делать новый Location Update. Всё это — признак ловушки, работающей в режиме сбора информации.

10. Если станция анонсирует другой режим шифрования, отличный от обычного для данной местности или оператора, то это либо ловушка, либо оператор недоглядел, либо аппаратный сбой, либо так задумано. Но в расчёт принимается.

11. Слишком маленький интервал регулярного Location Update. Телефон обязан периодически посылать Location Update — даже если он не мигрирует с одной соты на другую. А значение периода приходит со станции. Стандартное значение — 1-4 часа. Но ловушка может распространять заведомо маленькие тайм-ауты, чтобы более оперативно “цеплять” телефоны.

12. Произошёл Paging, за которым не последовало ни SMS, ни разговора. Это типичная проверка, находится ли “жертва” в зоне покрытия в конкретный момент времени.

13. Установлен канал данных (Traffic Channel, или TCH), но не последовало ни SMS, ни разговора. Либо он последовал, но спустя необычно долгое время. Согласно протоколу, после установления этого канала телефон непрерывно шлёт пустые подтверждения, пока канал не закроется. Эти подтверждения могут использоваться ловушкой для более точного позиционирования телефона.

14. Подозрительный список соседних станций (Neighboring Cells). Каждая станция передает подключённому к ней телефону список окружающих станций. Но если это ловушка, то она будет отсутствовать в этих списках – в отличие от других, легитимных, станций.

15. Разбиение на большое количество групп (Paging Group). Каждая станция объединяет все подключенные телефоны в группы. Это нужно для оптимизации ресурсов. Когда происходит входящий звонок, все телефоны данной группы получают оповещение на соответствующем логическом канале.

Когда ложная станция хочет вернуть абонента в родную сотовую сеть, она посылает некорректные данные на канале той группы, в которую входит абонент. В результате все члены группы начнут процедуру Cell Reselection. Чтобы затронуть как можно меньше абонентов, ложная станция делает их маленькими, а количество групп будет большим, что и является признаком работы ловушки.

Как мы видим, существует множество критериев, каждый из которых по отдельности не является 100%-ной гарантией обнаружения ловушек. Вместо этого предлагается вероятностная оценка.

Как обрезать sim-карту под micro sim?

Купив новый телефон или планшет (например, htc, смартфон или ipad) можно обнаружить, что стандартная симка к нему не подходит и чтобы продолжать пользоваться своей привычной сим-картой после покупки нового аппарата ее нужно обрезать. Основной чип остается на месте, уменьшаются только размеры пластиковой основы.

Как уже выше говорилось, обычная симка представляет собой пластиковый прямоугольник с чипом, имеющий параметры 25х15 мм. Размеры микро сим-карты должны быть 15х12 мм. Обрезать обычную симку до нужного размера можно следующим образом:

Данный способ также подходит, если нужно microsim обрезать до nanosim.

Если сим-карта после изменения размеров будет больше чем нужно, это всегда можно подправить, если размер будет существенно меньше — sim-картой станет невозможно пользоваться и придется менять ее на новую.

Возможна и обратная ситуация — использование микро сим карты в устройствах со стандартными слотами. Для этого потребуется специальный адаптер для микро сим-карт, который можно купить в любом салоне связи. таким образом, ваша микро sim-карта станет универсальной для большинства устройств.

Хотите использовать сразу несколько сим-карт в телефоне? Тогда купите себе с доставкой наложенным платежом.

SIM обозначает «модуль идентификации ») содержит множество важных данных, которые необходимы для подключения к сигналу. Одновременно она ограничивает телефон конкретным носителем или регионом.

Основная задача SIM-карты – это сохранение информации об аккаунте, что дает возможность пользователю легко и просто менять , не меняя при этом свой аккаунт. Нужно всего лишь переставить сим-карту в . Для выполнения этой задачи сим-карта оснащена микропроцессором с программным обеспечением и данными с ключами идентификации карты.

Кроме того, сим-карты могут хранить дополнительную информацию – список контактов пользователя, список телефонных звонков, текст смс-сообщений. Хотя в современных телефонах такие данные записываются уже в память самого телефона, а не на сим-карту.

Как узнать imsi

05.01.03 02:22 Ответ на сообщение Как узнать IMSI пользователя charon

Оп-па, а куда подевалась моя подпись.

05.01.03 11:22 Ответ на сообщение Re: Как узнать IMSI пользователя solo

В C35 нет IrDA. Не понял, при чем здесь номер SIM-карты (он написан на симке и имеет 18 знаков). IMSI (15 десятичных знаков) никак с этим номером не связан, поэтому расчеты бессмысленны (имхо).

2charon: Существует еще один метод (активация через патч дампа прошивки), но он все равно требует шнура. Так что лучше искать шнур. Или пиши в приват, сделаем.

Felis Manul. Since 2002

05.01.03 12:15 Ответ на сообщение Re: Как узнать IMSI пользователя Manul

>> Может, ИМСИ разной длины бывает.

IMSI имеет стандартную длину 20 знаков и никаких гвоздей =))

IMSI может сообщить опсос, если захочет, конечно.

05.01.03 12:22 Ответ на сообщение Как узнать IMSI пользователя charon

Не претендую на общность, но я проверил наличие зависимости между номером СИМки и их IMSI. Вот что получилось (проверял на двух СССных СИМках):

СИМка 1: написано ССС-900, 250 номеров в книжке, нет СИМ-сервиса, номер: 897010500000122xxx-2, IMSI: 250059800122yyy

СИМка2: написано МТС, 250 номеров в книжке, нет СИМ-сервиса, номер: 897010500000260xxx-3, IMSI 250059800260yyy

в обоих случаях yyy=xxx 8

https://www.youtube.com/watch?v=XMDoL7n_V-o&pp=qAMBugMGCgJydRAB

интересно проверить на других СИМках от ССС-900, да и от Би.

05.01.03 12:34 Ответ на сообщение Re: Как узнать IMSI пользователя amd_mp

. IMSI имеет стандартную длину 20 знаков и никаких гвоздей =)).

Для активации монитора IMSI преобразуется в 20-значный код, который и нужно ввести в последнюю ячейку сим-карты в качестве номера телефона. Вот прога генератора.

05.01.03 12:41 Ответ на сообщение Re: Как узнать IMSI пользователя aav

так что 18 знаков и хоть заповторяйся =))

Felis Manul. Since 2002

05.01.03 13:25 Ответ на сообщение Re: Как узнать IMSI пользователя amd_mp

>В C35 нет IrDA. Ну там типа смайлик был..

>при чем здесь номер SIM-карты (он написан на симке и имеет 18 знаков). IMSI (15 десятичных знаков) никак с этим номером не связан, поэтому расчеты бессмысленны (имхо).

В фидошке пролетал алгоритм расчета IMSI по номеру симы. Что-то типа отбросить первых 5 (?) цифр и прибавить код оператора.. Вроде как у кого-то даже получалось.. С нашим МТС такой финт не проходит, т.к. перепутаны цифры в конце.. А ему проще всего действительно найти кого-нибудь со шнуром и программой активации нет-монитора..

Оп-па, а куда подевалась моя подпись.

08.01.03 22:03 Ответ на сообщение Re: Как узнать IMSI пользователя Manul

08.01.03 22:25 Ответ на сообщение Re: Как узнать IMSI пользователя solo

Какие бывают sim-карты по размеру

Как мы уже сказали, размер SIM-карт регулярно уменьшался. В таблице ниже мы приводим размеры всех четырех видов SIM-карт, которые существуют на данный момент.

| Формат SIM-карты | Применение | Длина (мм) | Ширина (мм) | Толщина (мм) |

| Полноразмерные (1FF) | Устарела, не используется. | 85,60 | 53,98 | 0,76 |

| Mini-SIM (2FF) | Почти не используется, можно встретить в старых мобильных телефонах. | 25,00 | 15,00 | 0,76 |

| Micro-SIM (3FF) | Используется в кнопочных мобильных телефонах и бюджетных смартфонах. | 15,00 | 12,00 | 0,76 |

| Nano-SIM (4FF) | Самый современный формат SIM-карты. Используется в смартфонах среднего и высшего ценового диапазона. | 12,30 | 8,80 | 0,67 |

При покупке нового мобильного телефона или смартфона не редко оказывается, что имеющаяся SIM-карта не подходит по размеру. Если нужна SIM-карта большего размера, то можно воспользоваться специальным адаптером, который позволяет вставить SIM-карту в разъем большего размера. Сейчас такие адаптеры идут с любой новой картой, но их можно приобрести и отдельно.

Чаще всего нужна карта меньшего размера, например, имеется карта в формате Micro-SIM, а нужна Nano-SIM. Решить такую проблему можно несколькими способами. Например, можно просто обратиться в офис сотового оператора и попросить заменить карту на новую.

Впрочем, можно рискнуть и попробовать уменьшить размер СИМ-карты вручную, с помощью ножниц. На картинке вверху показано, каких размеров нужно придерживаться для того, чтобы вырезать Micro-SIM из Mini-SIM (на картинке слева) и Nano-SIM из Micro-SIM (справа).

sim-карта (англ. subscriber identification module — модуль идентификации абонента) — идентификационный модуль абонента, применяемый в мобильной связи.

С развитием технологий в мобильной индустрии и ростом требований к сотовым телефонам возникает необходимость создания новых форматов сим карт для телефонов.

Обусловлено это тем, что аппаратная начинка сегодняшнего телефона становится все более сложной, а размеры современных смартфонов становятся все меньше. таким образом производителям приходится максимально экономить место при разработке новых моделей телефонов.

На картинке наглядно изображено чем отличаются разные типы sim карт. самая большая — полноразмерная sim

(86.60х53.98х0.76). мало кто застал «большую симку», такие сим карты появились в 1991 года и использовались в начале развития сотовых телефонов. большинство людей привыкло к следующей по размеру sim-картеmini-sim(25х15х0.76), такая карта появилась в 1996 года и устанавливается она практически во все gsm-телефоны. далее по размеру — этоmicro-sim(15х12х0.76)

, 2003 год, этот стандарт был введен и используется в телефонах смартфон 4, 4s, а также всех первых поколениях ipad. самая маленькая карта —nano-sim(12.30х8.80х0.67), данный стандарт также введен в октябре 2022 году и используется в телефонах начиная с смартфон 5 и планшетах ipad mini.

Прорабатываются варианты sim-карт следующего поколения (5ff), которые, вероятно не будут сменными.

Простые решения

Никто не застрахован от того, что в нужный момент свой телефонный номер никак не получается вспомнить. Особенно это актуально, если недавно поменяли его, либо сим-карта используется в “умном” устройстве, и цифры номера телефона вводятся вами лишь время от времени, если требуется пополнить баланс симки.

Есть несколько простых решений, позволяющих быстро узнать номер сотового телефона сим-карты. Отметим, что данный способ не позволит узнать тел номер на симке, если она не работает или заблокирована оператором, если сим-карта неактивированная, либо у вас нет возможности установить ее в сотовый телефон.

У любого сотового оператора можно узнать цифры номера сим-карты, если вставить симку в любой телефон, и набрать специальный USSD код проверки. Буквально через несколько секунд номер будет отображен на экране, либо поступит сообщение с указанием запрашиваемой информации. Какой именно код необходимо использовать, зависит от сотового оператора.

Однако каждый знает, что в нужный момент, если необходимо узнать номер телефона своей sim-карты, вспомнить нужный код также не получится. В этом случае можно набрать номер оператора, и соединиться с поддержкой — консультант поможет в решении вашего вопроса, назовет телефонный номер, либо подскажет команду для проверки.

Альтернативным вариантом, также позволяющим посмотреть свой номер телефона, является звонок на любой другой телефон. Просто наберите номер, и попросите своего собеседника назвать ваш телефонный номер — он отображается на экране при входящем. Если же у вас под рукой есть другой телефон, то достаточно просто позвонить на него.

Обратите внимание, что аналогичным образом можно узнать номер второй сим-карты, если у вас телефон на две симки. При отправке запроса по USSD коду, выберите, для какой сим необходимо выполнить проверку.

Отметим, что если у вас на смартфоне установлено операторское приложение, то выполнить проверку также будет доступно, даже если еще не выполнен вход под своим номером. Однако для этого требуется подключение к сети интернет через мобильного оператора.

Противодействие

Естественно, борцы против Большого Брата не оставляют это дело без внимания. Так появился проект SnoopSnitch — это программа для Android, помогающая в обнаружении IMSI-ловушек в повседневной жизни. Принцип её работы заключается в регулярном сборе статистики об окружающих базовых станциях: их характеристиках и местоположении.

К сожалению, программа недоступна для большинства телефонов. Это связано с особенностью её работы. Как уже было отмечено, в GSM-отрасли любые технические детали старательно вымарываются, но кое-что просачивается. Baseband-процессоры Qualcomm имеют специальный диагностический интерфейс (программный), через который возможно информирование о разных событиях из жизни сотовой связи.

Для начала выкачаем ядро для Qualcomm. Оно называется msm — по одноимённой серии Qualcomm SoC.

Выберем какую-нибудь ветку:

Вот где живет заветный драйвер:

Читаем настроечный файл ядра Kconfig:

Сообщения paging

PAGING — это процесс нахождения конкретного абонента для передачи ему SMS-сообщения или звонка. Если приходит SMS, то программа регистрирует адрес центра SMS (SMSC) и тип сообщения: обычное, Silent или Binary.

А теперь опишем непосредственно критерии, на основе которых программа находит ловушки.

1. Сменился LAC или Cell ID, при том что частота осталась неизменной. Действительно, часто ловушка занимает существующую частоту, при этом предоставляя более сильный сигнал, чем оригинальная станция. Но эта метрика весьма ненадёжна. Во-первых, телефон может находиться в зоне действия двух станции из разных LAC, и просто перескочить с одной на другую, оставаясь на одинаковом канале. Во-вторых, сам оператор может дать команду какой-то станции на переход к другому LAC.

2. LAC текущей станции отличается от LAC окружающих станций. Задача ловушки — добиться Location Update от телефона, так как только в этом случае она может “стянуть” с него нужную информацию. Поэтому она анонсирует другой LAC, предоставляя более сильный сигнал.

3. При неизменной паре Cell ID — LAC изменился номер канала. Ловушка часто маскируется под неиспользованную частоту уже существующей базовой станции.

4. LAC содержит единственную станцию. Как уже сказано в п. 2, обычно стремятся инициировать Location Update. Проще всего этого добиться, подняв псевдо-вышку с отличным от всех LAC и самым сильным сигналом. Подводный камень: в местах с плохим покрытием (обычно за городом) часто бывает, что телефон “видит” только одну станцию, и здесь уже бессмысленно гадать.

5. Станция не сообщает информации о своих соседских станциях, хотя это должно происходить в условиях плотного покрытия. Ловушка не анонсирует другие станции, чтобы у телефона “не было соблазна” на них переключиться. А иногда хитрят: анонсируют несуществующие частоты либо существующих, либо несуществующих соседних станций.

6. Анонсирование заведомо завышенного CRO (Channel Reselection Offset). Это один из параметров, который влияет на алгоритм выбора телефоном наилучшей базовой станции.

7. Отключение шифрования, при том что оно ранее было на той же паре LAC/Cell. Ловушка может переключить телефон с А5/3 на А5/0, тем самым выключив шифрование вообще, либо на слабый алгоритм А5/2.

8. Сообщение CIPHER MODE COMPLETE не содержит IMEISV. Тут надо подробнее пояснить весь процесс аутентификации и шифрования в GSM. Подключение к GSM-сети состоит из трех этапов: аутентификация, выработка ключа шифрования и выбор режима шифрования.

Все-симки.ру

Все-симки.ру

купить 2 нетбука, те же ееепц 701, получаем возможность управления любым софтом, можно что-нить в полноэкранном режиме, какой-нить geexbox… ну качество звука другой вопрос. есть wi-fi, как я понимаю wi-fi у тебя в доме есть, проблем соответственно не будет.

цена решения ~14000 рублей колонки 🙂

Удачи!