1 Защита информации в автоматизированных системах

Защита информации в автоматизированных системах (АС)

представляет собой целенаправленный комплекс мероприятий собственников

информации по исключению или ограничению ее утечки, искажения или уничтожения.

сотовый связь

шифрование аутентификация

Задача защиты информации АС актуальна на объекте в том

случае, если на объекте обрабатывается, хранится или передается по каналам

связи информация, подлежащая защите. (Перечень сведений, подлежащих защите в

каждой организации, формируется на начальном этапе мероприятий по обеспечению

безопасности информации – при составлении Политики информационной безопасности).

Такими системами могут быть:

-автономные рабочие места для обработки и хранения закрытой

информации различных грифов и категорий;

-локальные вычислительные сети, в том числе распределенные,

или их сегменты, предназначенные для обработки, хранения и передачи закрытой

информации;

иные автоматизированные системы, предназначенные для

обработки, хранения и передачи закрытой информации.

В зависимости от особенностей обработки информации в

автоматизированных системах АС подразделяют на три группы:

Многопользовательские АС, хранящие и обрабатывающие

информацию разных уровней конфиденциальности с различными правами доступа к ней

пользователей.

АС с равными правами доступа всех пользователей к хранящейся

и обрабатывающейся ей информации разных уровней конфиденциальности

АС, рассчитанная на одного пользователя, допущенного ко всей

информации АС, размещенной на носителях одного уровня конфиденциальности.

Как правило, в рамках работ по технической защите

обрабатываемой информации в автоматизированных системах проводят следующий

комплекс мероприятий:

-Создание защищённых автоматизированных систем (IT-security)

<#”801123.files/image001.gif”>

Рисунок 1- Вычисление аутентификации

Аутентификация производится путем требования дать правильный

ответ на следующую головоломку: какой ответ SRES абонент может вывести из

поступившего RAND, применяя алгоритм A3 с личным (секретным) ключом Ki?

Ответ, который называется SRES (Signed RESult – подписанный

результат), получают в форме итога вычисления, включающего секретный параметр,

принадлежащий данному пользователю, который называется Ki (рис. 1). Секретность

Ki является краеугольным камнем, положенным в основу всех механизмов

безопасности – свой собственный Ki не может знать даже абонент.

Для того чтобы достигнуть требуемого уровня безопасности,

алгоритм A3 должен быть однонаправленной функцией, как ее называют эксперты

криптографы. Это означает, что вычисление SRES при известных Ki и RAND должно

быть простым, а обратное действие – вычисление Ki при известных RAND и SRES –

должно быть максимально затруднено.

2.3

Шифрование

Криптографические методы дают возможность с помощью

относительно простых средств добиться высокого уровня безопасности. В GSM

используются единые методы для защиты всех данных, будь то пользовательская

информация, передача сигналов, связанных с пользователем (например, сообщений,

в которых содержатся номера вызываемых телефонов), или даже передача системных

сигналов (например, сообщений, содержащих результаты радиоизмерений для

подготовки к передаче).

Необходимо проводить различие только между двумя

случаями: либо связь оказывается защищенной (тогда всю информацию можно

отправлять в зашифрованном виде), либо связь является незащищенной (тогда вся

информация отправляется в виде незашифрованной цифровой последовательности),

Рисунок 2- Шифрование и расшифровка

Алгоритм А5 выводит последовательность шифрования из 1 14 бит

для каждого пакета отдельно, с учетом номера кадра и шифровального ключа Кс.

Как шифрование, так и расшифровка производятся с применением

операции «исключающее или» к 114 «кодированным» битам радиопакета и 114-битовой

последовательности шифрования, генерируемой специальным алгоритмом, который

называется А5. Для того чтобы получить последовательность шифрования для

каждого пакета, алгоритм А5 производит вычисление, используя два ввода: одним

из них является номер кадра, а другим является ключ (который называется Кс),

известный только мобильной станции и сети (рис. 2)

, В обоих направлениях

соединения используются две разные последовательности: в каждом пакете одна

последовательность используется для шифрования в мобильной станции и для

расшифровки на BTS, в то время как другая последовательность используется для

шифрования в BTS и расшифровки в мобильной станции.

Номер кадра меняется от пакета к пакету для всех типов

радиоканалов. Ключ Кс контролируется средствами передачи сигналов и изменяется,

как правило, при каждом сообщении. Этот ключ не предается гласности, но

поскольку он часто меняется, то не нуждается в столь сильных средствах защиты,

как ключ Ki; например, Кс можно свободно прочитать в SIM.

Алгоритм А5 необходимо устанавливать на международном уровне,

поскольку для обеспечения MS-роуминга он должен быть реализован в рамках каждой

базовой станции (равно как и в любом мобильном оборудовании). На данный момент

один-единственный алгоритм А5 установлен для использования во всех странах.

В

настоящее время базовые станции могут поддерживать три основных варианта

алгоритма А5: А5/1 – наиболее стойкий алгоритм, применяемый в большинстве

стран; А5/2 – менее стойкий алгоритм, внедряемый в странах, в которых

использование сильной криптографии нежелательно;

А5/3 – отсутствует шифрования.

В России применяется алгоритм А5/1. По соображениям безопасности его описание

не публикуется. Этот алгоритм является собственностью организации GSM MoU. Тем

не менее, его внешние спецификации обнародованы, и его можно представить как

«черный ящик», принимающий параметр длиной 22 бита и параметр длиной 64 бита

для того, чтобы создавать последовательности длиной 114 битов.

2.4

Управление ключами

Ключ Кс до начала шифрования должен быть согласован мобильной

станцией и сетью. Особенность стандарта GSM заключается в том, что ключ Кс

вычисляется до начала шифрования во время процесса аутентификации. Затем Кс

вводится в энергонезависимую память внутри SIM с тем, чтобы он хранился там

даже после окончания сеанса связи. Этот ключ также хранится в сети и

используется для шифрования.

Рисунок 3- Вычисление Кс

Всякий раз, когда какая-либо мобильная станция проходит

процесс аутентификации, данная мобильная станция и сеть также вычисляют ключ

шифрования Кс, используя алгоритм А8 с теми же самыми вводными данными RAND и

Ki, которые используются для вычисления SRES посредством алгоритма A3.

Алгоритм А8 используется для вычисления Кс из RAND и Ki (рис.

3). Фактически, алгоритмы A3 и А8 можно было бы реализовать в форме

одного-единственного вычисления. Например, в виде единого алгоритма, выходные

данные которого состоят из 96 бит: 32 бита для образования SRES и 64 бита для

образования Кс.

Следует также отметить, что длина значимой части ключа Кс,

выданная алгоритмом А8, устанавливается группой подписей GSM MoU и может быть

меньше 64 битов. В этом случае значимые биты дополняются нулями для того, чтобы

в этом формате всегда были использованы все 64 бита.

2.5

Средства защиты идентичности пользователя

Шифрование оказывается весьма эффективным для защиты

конфиденциальности, но для защиты каждого отдельно взятого обмена информацией

по радиоканалу не может использоваться. Шифрование с помощью Кс применяется

только в тех случаях, когда сети известна личность абонента, с которым идет

разговор.

Понятно, что шифрование не может применяться для общих каналов, таких

как ВССН, который принимается одновременно всеми мобильными станциями в данной

сотовой ячейке и в соседних сотовых ячейках (иначе говоря, оно может

применяться с использованием ключа, известного всем мобильным станциям, что

абсолютно лишает его смысла как механизм безопасности).

При перемещении

мобильной станции на какой либо специальный канал некоторое время происходит «начальная

загрузка», в течение которой сеть еще не знает личность абонента, и,

следовательно, шифрование его сообщения невозможно. Поэтому весь обмен

сигнальными сообщениями, несущий сведения о личности неопределенного абонента,

должен происходить в незашифрованном виде.

Защита также обеспечивается путем использования

идентификационного псевдонима, или TMSI (Временный идентификатор мобильного

абонента), которое используется вместо идентификатора абонента IMSI

(Международный идентификатор мобильного абонента) в тех случаях, когда это

возможно.

Этот псевдоним должен быть согласован заранее между мобильной

станцией и сетью. Для исключения определения (идентификации) абонента путем

перехвата сообщений, передаваемых по радиоканалу, каждому абоненту системы

связи присваивается “временное удостоверение личности” – временный

международный идентификационный номер пользователя (TMSI), который действителен

только в пределах зоны расположения (LA).

В другой зоне расположения ему

присваивается новый TMSI. Если абоненту еще не присвоен временный номер

(например, при первом включении подвижной станции), идентификация проводится

через международный идентификационный номер (IMSI). После окончания процедуры

аутентификации и начала режима шифрования временный идентификационный номер TMSI

передается на подвижную станцию только в зашифрованном виде.

2.6 Обеспечение секретности в процедуре корректировки

местоположения

При выполнении процедуры корректировки местоположения по

каналам управления осуществляется двухсторонний обмен между MS и BTS служебными сообщениями,

содержащими временные номера абонентов TMSI. В этом случае в

радиоканале необходимо обеспечить секретность переименования TMSI и их принадлежность

конкретному абоненту.

Рассмотрим, как обеспечивается секретность в процедуре

корректировки местоположения в случае, когда абонент проводит сеанс связи и при

этом осуществляет перемещение из одной зоны расположения в другую. В этом

случае подвижная станция уже зарегистрирована в регистре перемещения VLR с временным номером TMSI, соответствующим прежней

зоне расположения.

При входе в новую зону расположения осуществляется процедура

опознавания, которая проводится по старому, зашифрованному в радиоканале TMSI, передаваемому

одновременно с наименованием зоны расположении LAI. LAI дает информацию центру

коммутации и центру управления о направлении перемещении подвижной станции и

позволяет запросить прежнюю зону расположения о статусе абонента и его данные,

исключив обмен этими служебными сообщениями по радиоканалам управления.

2.7

Общий состав секретной информации и ее распределение в аппаратных средствах GSM

В соответствии с рассмотренными механизмами безопасности,

действующими в стандарте GSM, секретной считается следующая информация: RAND –

случайное число, используемое для аутентификации подвижного абонента;

значение отклика – ответ подвижной станции на полученное

случайное число;

индивидуальный ключ аутентификации пользователя, используемый

для вычисления значения отклика и ключа шифрования;

ключ шифрования, используемый для шифрования/дешифрования

сообщений, сигналов управления и данных пользователя в радиоканале;

алгоритм аутентификации, используемый для вычисления значения

отклика из случайного числа с использованием ключа Ki;

алгоритм формирования ключа шифрования, используемый для

вычисления ключа Кс из случайного числа с использованием ключа Ki;

алгоритм шифрования/дешифрования сообщений, сигналов

управления и данных пользователя с использованием ключа Кс;

номер ключевой последовательности шифрования, указывает на

действительное число Кс, чтобы избежать использования разных ключей на

передающей и приемной сторонах; – алгоритм аутентификации, используемый для

вычисления значения отклика из случайного числа с использованием ключа Ki;

алгоритм формирования ключа шифрования, используемый для

вычисления ключа Кс из случайного числа с использованием ключа Ki;

номер ключевой последовательности шифрования, указывает на

действительное число Кс, чтобы избежать использования разных ключей на

передающей и приемной сторонах;

временный международный идентификационный номер пользователя.

– алгоритм аутентификации, используемый для вычисления значения отклика из

случайного числа с использованием ключа Ki;

алгоритм формирования ключа шифрования, используемый для

вычисления ключа Кс из случайного числа с использованием ключа Ki;

алгоритм шифрования/дешифрования сообщений, сигналов

управления и данных пользователя с использованием ключа Кс;

номер ключевой последовательности шифрования, указывает на

действительное число Кс, чтобы избежать использования разных ключей на передающей

и приемной сторонах;

временный международный идентификационный номер пользователя.

временный международный идентификационный номер пользователя.

Таблица 1-Распределение секретной информации в аппаратных

средствах систем связи GSM

2.8

Архитектура и протоколы

Действующие лица и протоколы, участвующие в организации

безопасности, являются практически теми же, что и в случае организации мест

нахождения, и это служит оправданием их включения в аналогичную функциональную

область. Тем не менее, при организации безопасности ведущие роли меняются и

должны быть отнесены к SIM со стороны мобильной станции, а также к Центру

аутентификации (АиС), который можно рассматривать как часть HLR со стороны

сети.

АиС не участвует в других функциях. Он может быть реализован

в виде отдельного устройства или модулей HLR. Основная причина разграничения

между АиС и HLR в «Технических условиях» состоит в том, чтобы привлечь внимание

операторов и производителей к проблеме безопасности. АиС является средством для

создания дополнительного слоя защиты вокруг ключей Ki.

На SIM возлагается большинство функций безопасности со

стороны мобильных станций. Он хранит Ki, вычисляет зависимые от оператора

алгоритмы АЗ/А8 и хранит «бездействующий» ключ Кс. Существование SIM как

физической единицы отдельно от мобильного оборудования является одним из

элементов, допускающих гибкость в выборе АЗ/А8.

Производителям мобильного

оборудования нет необходимости знать о спецификациях этих алгоритмов,

предназначенных для операторов. С другой стороны, производители SIM обязаны

внедрять потенциально разные алгоритмы для каждого из своих

заказчиков-операторов, но проблемы конкуренции, массового производства и

распределения являются принципиально иными в сравнении с рынком мобильного

оборудования. полностью защищает Ki от чтения.

Технология чиповых карт,

внедренная за некоторое время до того, как GSM приступила к производству этих

миниатюрных электронных сейфов, идеально подходила для этой цели. Единственный

доступ к Ki происходит во время первоначальной фазы персонализации SIM.

Сегодня в периодической печати часто обсуждается вопрос о

том, что бесконтрольная продажа средств радиоперехвата позволяет всем желающим

прослушивать чужие разговоры по сотовым телефонам и просматривать пейджинговые

сообщения. Поэтому хочется отметить, что сотовые сети цифрового стандарта GSM

защищают своих абонентов от подобной напасти, Прослушать разговор конкретного

абонента сотовой сети целиком невозможно.

В целом, мы достаточно подробно рассмотрели средства,

используемые GSM для защиты передаваемой информации. Остается добавить, что

недавно в этой области появились дополнительные сложности, связанные с приказом

«06 организации работ по обеспечению оперативно-розыскных мероприятий на сетях

подвижной связи», изданным Министерством связи Российской Федерации.

Данный документ повлек за собой разработку «Технических

требований к системе технических средств по обеспечению функций

оперативно-розыскных мероприятий на сетях подвижной радиотелефонной связи»

(СОРМ СПРС). В «Требованиях» предусматривается, что система технических средств

по обеспечению оперативно-розыскных мероприятий на сетях подвижной

радиотелефонной связи должна обеспечить: организацию базы данных для хранения

информации о контролируемых пользователях подвижной связи и оперативное

управление данными с пунктом управления (ПУ); взаимодействие с ПУ по каналам

передачи данных, а так же вывод на пункт управления разговорных каналов для

контроля соединений; стык с оборудованием линейного тракта 2048 кбит/с, в

отдельных случаях, с физическими линиями; защиту от несанкционированного

доступа, включая защиту от доступа технического персонала центров коммутации, к

информации системы связи; доступ в базу данных и получение информации о

принадлежности радиотелефонов с указанием точных адресов физических лиц или

организаций (независимо от форм собственности) – пользователей сетей подвижной

радиотелефонной связи.

Кроме того, эта система предназначена, во-первых, для

контроля исходящих и входящих вызовов подвижных абонентов и исходящих вызовов

(местных, внутризоновых, междугородных и международных) от всех абонентов к

определенным абонентам; во-вторых. Для предоставления данных о местоположении

контролируемых абонентов, подвижных станций при их перемещении по системе

связи; в-третьих, для сохранения контроля за установленным соединением при

процедурах передачи управления вызовом (handover) как между базовыми станциями

в пределах одного центра коммутации, так и между разными центрами; в-четвертых,

для контроля вызовов при предоставлении абонентам дополнительных услуг связи, в

частности, изменяющих направление вызова (Call Forwarding).

Подразумевается, что данный приказ предоставляет большие

права тем, кто пострадал от несанкционированного прослушивания и при этом

располагает фактами для обращения в суд. Однако, по утверждению специалистов,

обнаружить работающий радиоперехватчик и задержать злоумышленника практически

невозможно, так как сканер – пассивный прибор, который не выдает себя

радиоизлучением или передачей каких-либо сообщений в эфир.

С утверждением этого приказа у «Северо-Западного GSM»

возникли «определенные трудности». Цифровой стандарт, применяемый компанией, не

допускает возможности включения в разговор «третьего». А разработка аппаратуры

контроля переговоров в цифровом стандарте требует крупных финансовых затрат.

Можно с уверенностью сказать, что GSM как федеральный стандарт связи,

включающий развитые механизмы защиты, потребует длительной работы для

возможности проведения оперативных мероприятий. По оценкам специалистов для

этого потребуется два-три года и примерно 7-15 млн. долларов.

Из всего вышеизложенного можно сделать вывод: Клиенты могут

быть спокойны – механизмы защиты, принятые в стандарте GSM, обеспечивают

конфиденциальность переговоров и аутентификацию абонента и предотвращают

возможность несанкционированного доступа к сети.

2.9

Описание алгоритма А5

Алгоритм описан в стандарте GSM 03.20. Используется для

шифрования голосовых данных и конфеденциальных сигнальных сообщений на участке

подвижная станция – базовая станция. На всем остальном участке транспортной

сети трафик остается незашифрованным.

Существует в модификации алгоритма: А5/2, и с повышенной

стойкостью – А5/1. Последний запрещен для использования в «третьих» странах.

Генератор А5/2 состоит из трёх РСЛОС длиной 19, 22 и 23, что

в сумме и дает 64-битный сеансовый ключ шифрования в GSM. Все многочлены

обратной связи у него прорежены. Выходом является результат операции XOR над

тремя РСЛОС.

В А5 используется изменяемое управление тактированием. Каждый

регистр тактируется в зависимости от своего среднего бита, затем над регистром

выполняется операция XOR с обратной пороговой функцией средних битов всех трех

регистров. Обычно на каждом этапе тактируютя два РСЛОС.

В А5/1 добавлен еще один короткий регистр длиной 17 бит,

управляющий движением бит в остальных трех регистрах. Для вскрытия системы

достаточно лобовым перебором (сложность 216 = 65536 отыскать заполнение

управляющего регистра. Делается это всего по двум фреймам сеанса связи длиной

по 114 бит (в системе GSM первые два фрейма шифрпоследовательности известны,

поскольку шифруются одни нули). – криптосхема на основе регистров сдвига с

линейной обратной связью имеет комбинирующий генератор для получения шифрующей

последовательности.

Поэтому надо использовать слабости в комбинирующей функции,

которые позволяют по выходной последовательности получить информацию об

отдельных входных последовательностях узла усложнения. В этом случае говорят,

что имеется корреляция между выходной последовательностью и одной из внутренних

последовательностей.

Вследствие такой корреляции отдельная внутренняя

последовательность может быть проанализирована индивидуально вплоть до

восстановления начального заполнения соответствующего регистра, затем внимание

надо переключить на одну из других внутренних последовательностей.

Заключение

Так как построение системы прослушивания GSM-трафика стоит не

так много (тысячи долларов для незащищенной передачи, и сотни тысяч для

защищенной A5/1, A5/2), вероятность взлома GSM-соединения достаточно велика и в

условиях гигантского числа потребителей приобретает реальную угрозу.

Легко

представить, что некто, обладающий необходимой суммой, может поставить

реализацию прослушивания на коммерческую основу. Уверен, желающих платить за

такую услугу найдется предостаточно. Кроме того, всегда есть государство со

своими спецслужбами, которые уж точно имеют необходимую для прослушивания

аппаратуру.

За 16 лет, прошедших с момента создания GSM, условия в

информационных технологиях, в мировой политике и в социуме успели сильно

измениться. Изменились возможности компьютеров и требования к безопасности.

Возможности теоретической безопасности, заложенные в GSM, в скором времени

будут совсем неудовлетворительными.

Список

используемой литературы

1) Брюс Шнайер, «Прикладная криптография».

3.3. Способы защиты информации от утечки по каналам сотовой связи. Электронные устройства для глушения беспроводных сигналов [GSM, Wi-Fi, GPS и некоторых радиотелефонов]

1.3.3. Способы защиты информации от утечки по каналам сотовой связи

Известен ряд способов защиты информации от утечки по каналам сотовой связи. Один из них – организационно-режимные меры, которые должны обеспечить изъятие сотовых телефонов при попытке вноса в контролируемое помещение.

Рис. 1.3. Устройство «Кокон»

Опыт борьбы с подслушиванием показывает, что организационно-режимные меры, предотвращающие (или запрещающие) попытку вноса сотовых телефонов на защищаемый объект, широко используются, но эффективность таких мероприятий низка. Проконтролировать исполнение организационно-режимных мероприятий сложно из-за того, что сотовый телефон имеет небольшие размеры и может быть закамуфлирован практически под любой предмет обихода.

Другой способ защиты – это технические методы и средства:

• пассивное блокирование сигналов сотовой связи (экранирование помещений);

• акустическое зашумление тракта передачи речевой информации при попытке негласной дистанционной активации микрофона трубки сотового телефона (например, устройства типа «Кокон», см. рис. 1.3).

Среди пассивных средств защиты информации от утечки по каналам сотовой связи на первом месте стоят индикаторы электромагнитного излучения и экранирование помещений.

Акустические устройства защиты сотовых телефонов от негласной дистанционной активизации

Строго говоря, акустические устройства защиты сотовых телефонов от негласной дистанционной активизации (НДВ) предназначены для защиты речевой информации, циркулирующей в местах пребывания владельца сотового телефона, в случае его негласной дистанционной активизации – с целью прослушивания через канал сотовой связи.

При этом единственным демаскирующим признаком является изменение напряженности электромагнитного поля (передатчик сотового телефона несанкционированно включается на передачу). Это изменение фиксируется индикатором электромагнитного поля, входящим в состав устройства, который дает команду на автоматическое включение акустического шумогенератора, расположенного внутри объема изделия в непосредственной близости от микрофона сотового телефона.

Принцип работы

Трубка сотового телефона помещается во внутренний объем футляра или в стакан. В случае негласной дистанционной активации телефона в режим прослушивания единственным демаскирующим признаком является изменение напряженности электромагнитного поля (передатчик сотового телефона несанкционированно включается на передачу).

Это изменение фиксируется индикатором поля, входящим в состав устройства, который дает команду на автоматическое включение акустического шумогенератора, расположенного внутри объема изделия. Уровень акустического шума на входе микрофона трубки сотового телефона таков, что обеспечивается гарантированное закрытие этого канала утечки информации и зашумляется весь тракт передачи речевой информации таким образом, что на приемном конце отсутствуют какие-либо признаки речи.

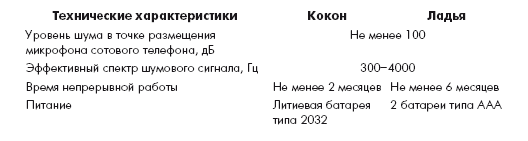

В табл. 1.1 рассмотрены технические характеристики устройств «Ладья» и «Кокон».

Во всех описанных устройствах реализован автоматический контроль разрядки батареи. Признаком разряда батарей является прерывистый тональный сигнал частотой 2 кГц с периодом повторения 0,6 с, слышимый на фоне шума. Для доступа к элементам питания отвинтить два винта в днище устройства, вынуть электронный блок, затем извлечь элементы питания и заменить новыми.

Таблица 1.1. Технические характеристики устройств «Ладья» и «Кокон»

Индикаторы электромагнитного излучения

Они сигнализируют о превышении уровня электромагнитного поля при переходе сотового телефона в режим передачи (разговора). Но если в помещении находится большое количество людей, то определить, кто конкретно ведет передачу, проблематично.

Экранирование помещений

На стены выставляются специальные экранирующие электромагнитные панели с тонкими пластинами из никель-цинкового сплава, либо возможно «фанерное» решение: древесная масса замешивается с никель-цинковым ферритом и в виде начинки помещается между двумя тонкими деревянными пластинами. Это надежный способ для отдельно взятого помещения, благодаря ему блокируется до 97 % излучения радиоволн.

Автоматические шумогенераторы, включающиеся по сигналу датчика поля

В случае негласной дистанционной активизации телефона в режим прослушивания единственным демаскирующим признаком является изменение напряженности электромагнитного поля (передатчик сотового телефона несанкционированно включается на передачу). Это изменение фиксируется индикатором поля, который дает команду на автоматическое включение акустического шумогенератора.

Происходит зашумление всего тракта передачи речевой информации таким образом, что на приемном конце отсутствуют какие-либо признаки речи. Сотовый телефон при этом помещен в само устройство (см. рис. 1.4).

Рис. 1.4. Вариант компактного защитного устройства для сотового телефона в поясном «чехле»

Это эффективный вариант и способ при негласной активации сотового телефона с целью прослушивания через каналы сотовой связи, но применим только для одного конкретного телефона.

Поэтому наиболее эффективным способом предотвращения утечки речевой информации по каналам сотовой связи в настоящее время является применение блокираторов (или подавителей) сотовых телефонов, которые реализуются на основе постановки различного рода электромагнитных помех.

Данный текст является ознакомительным фрагментом.

Белогривые лошадки

Относительно новым способом защиты можно назвать перенос данных в облачные сервисы. Благо таких сервисов развелось уже достаточно много: от SkyDrive, в 7 ГБ которых могут переносить данные обладатели гаджетов на Windows Phone, до какого-нибудь российскогоЯндекс.

Примерно так выглядит суть облачных сервисов

«Новым» этот способ мы называем не столько потому, что он совсем новый, а потому, что именно в последнее время такой способ защиты данных уступил место традиционным физическим устройствам бэкапа наподобие флеш-дисков. Которые, к тому же, и по размерам меньше.

И в самом деле: можно сдублировать данные даже в два или три облака (это уже для совсем параноиков). А тем, кому не жалко денег, можно посоветовать сделать облачный аккаунт платным, купить дополнительные десятки или сотни гигабайт и спать крепким сном.

Причем данные могут быть любыми: возможно настроить автоматическую загрузку в облако отснятых фотографий, страниц, созданных документов со смартфона или планшета и вообще не обращать внимания на безопасность. А в случае проблем – например, внезапно отказавшей флеш-памяти в смартфоне или вообще крахе системы (да, и такое бывает) – данные надежно защищены в облачном хранилище.

Защита данных: фаза первая, физическая

Не всегда другие люди будут намеренно повреждать ваши данные: просто у каждого человека должно быть собственное личное пространство. И сегодня это касается не только «правила вытянутой руки», но и электронных данных.

И с защитой этих самых данных сегодня дело обстоит очень вяло. Лишь недавно в новом Apple iPhone 5S показали сканер отпечатков пальцев, встроенный в кнопку Home. Без преувеличения можно утверждать, что данный продукт открывает новую страницу истории систем мобильной безопасности:

если Apple смогла встроить сканер в свой смартфон, то и другие, как обычно, побегут это решение копировать. Более благоразумные посмотрят на ошибки других и предоставят более совершенный, чем iPhone 5S, продукт. А что уж говорить про чипыTPM или аналогичное решение, что сейчас можно найти во многих лэптопах!

Максимум, на что сподобились изобретатели – системы распознавания лица или голоса. Или жестов. И если последнее худо-бедно используется, хотя взломать это вообще довольно просто элементарным брутфорсом, то система распознавания лиц еще крайне несовершенна, и ее использует сейчас разве что иной фрик.

Схема дактилоскопического сенсора в iPhone 5s в деталях

Вообще, отпечатки пальцев выглядят достаточно перспективным средством защиты. Нелишним будет упомянуть про то, что не только Айфон стал в этом деле новым Колумбом: тоже самое можно сказать про новый японский планшет Fujitsu Arrows Tab FJT21, в котором тоже внедрили дактилоскопический датчик.

Если пойти еще дальше, то такие вещи на самом деле в мобильной технике существуют довольно давно. Например, в ноутбуках от Lenovo дактилоскопия уже стала стандартом де-факто даже в самых дешевых моделях. Но одно дело – ноутбуки, и совсем другое – более персонализированная техника вроде смартфонов или планшетов.

Тем более что недавно технологию защиты TouchID в iPhone успешно взломали хакеры-любители, воспроизведя отпечаток пальца при помощи латекса, клея и лазерного принтера, а затем успешно применив его в деле. Конечно, не все будут пользоваться этим для взлома смартфона, но данный простой эксперимент показывает сырость данной технологии и еще раз доказывает истину о том, что простая парольная защита на сегодняшний день пока что еще является лучшей.

Информационная безопасность на мобильных устройствах – взгляд потребителей

Мобильные устройства стремительно становятся основным способом нашего взаимодействия с окружающим миром – возможность постоянно оставаться на связи является неотъемлемой частью нашей сегодняшней жизни, наши телефоны и всевозможные носимые устройства расширяют наши возможности при покупке продуктов, получении банковских услуг, развлечениях, видеозаписи и фотографирования важных моментов нашей жизни и, разумеется, возможности общения.

Одновременно, благодаря мобильным устройствам и приложениям бренды получили принципиально новый способ заявить о себе, и это, в свою очередь привело к феноменальным уровням роста мобильных технологий за последнее десятилетие. К сожалению, быстрый рост проникновения мобильных технологий приводит и к расширению возможностей для киберпреступников.

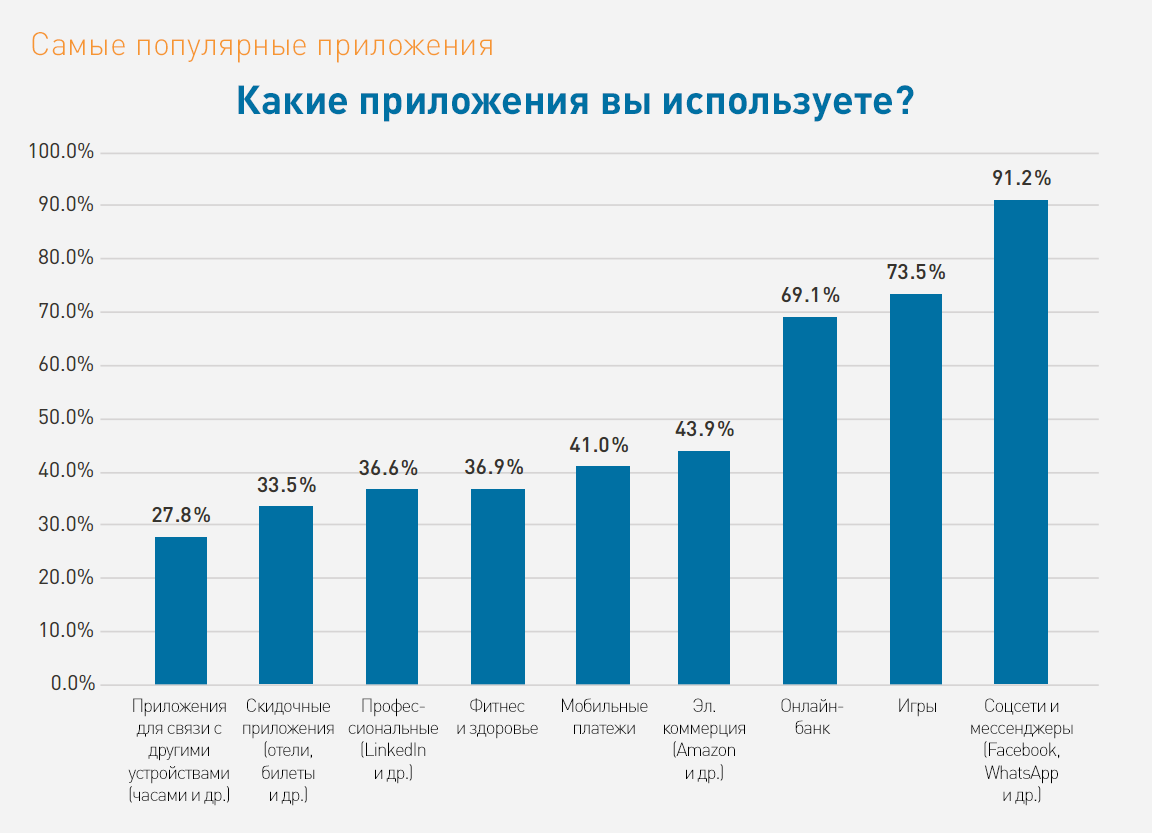

Сегодня через мобильные устройства пользователям доступно все больше весьма ценных сервисов, требующих внимательного отношения к безопасности (в числе которых, например, мобильный банкинг, платежи и мобильные идентификаторы). Соответственно, хакеры прекрасно понимают, что, организовав утечку данных аутентификации через мобильное устройство, они смогут получить неавторизованный доступ к онлайн-ресурсам, представляющим собой высокую ценность. В частности, хакеры будут пытаться получить доступ к финансовой информации, учетным данным для доступа к социальным сетям, к данным контрактов в сетях мобильной связи. Так или иначе, порой, этого может оказаться достаточно для полноценного осуществления кражи личности. Эта угроза становится особенно актуальной в настоящее время, когда мы наблюдаем рост числа новых мобильных приложений – согласно исследованию Application Resource Center (Applause), 90% компаний намерено к концу этого года увеличить объем своих инвестиций в разработку мобильных приложений.

Существует неоспоримая потребность уже сейчас защищать корпоративные ресурсы, в том числе интеллектуальную собственность компаний и персональные данные пользователей, особенно с учетом столь большого числа используемых сегодня устройств, на которых может быть запущен вредоносный код. Если мы не обратим на это должного внимания, то фактически мы оставляем конечных пользователей и, в особенности, компании в центре внимания злоумышленников, в распоряжении которых сегодня скапливается все больше ресурсов и которые все активнее прибегают в своей деятельности к новейшим технологиям. Они являются экспертами по распространению вредоносного программного обеспечения, они с умыслом используют неофициальные репозитории приложений, встраивают вредоносный код в сообщения электронной почты, рассылают вредоносные SMS и заражают браузеры, и они без малейших раздумий готовы воспользоваться любой слабостью или уязвимостью. Именно поэтому поставщикам приложений следует внимательно отнестись к подобным угрозам и предпринять все необходимое, чтобы помочь потребителям почувствовать себя в безопасности, предлагая решения, которые обеспечивают надежную защиту от этих уязвимостей.

Но как же нам понять, какая именно технология безопасности необходима в том или ином случае? Как нам понять, что более всего востребовано у конечных пользователей, и что представляет для них наибольшую угрозу? Как нам узнать, какими именно решениями безопасности будут они пользоваться? Что именно будет для них удобнее всего? Все это важные вопросы, требующие ответов, и именно поэтому мы решили провести исследование, опросив более 1300 пользователей смартфонов из числа взрослого населения на шести крупнейших рынках мира: в Бразилии, Великобритании, Южной Африке, Сингапуре, Голландии и в США.

Мы попросили потребителей рассказать о том, каким образом они используют свои мобильные устройства, и поделиться своими ожиданиями в отношении безопасности. Мы хотели выяснить, каким образом потребительские впечатления повлияют на тех, кто занимается разработкой приложений и инфраструктуры для мобильных приложений и сервисов, а именно на банки, государственные органы и на любые крупные предприятия, создающие приложения для пользователей. Результаты этого исследования позволили получить более глубокое понимание того, что именно требуется пользователям, чтобы обеспечить информационную безопасность будущей мобильной революции.

После опроса мы подытожили и проанализировали полученные данные, собрав результаты в отчет. 66% опрошенных утверждают, что совершали бы больше транзакций, если бы знали наверняка, что в их мобильных устройствах уделяется должное внимание вопросам безопасности, до такой степени, что целых 70% конечных пользователей не против иметь цифровые удостоверения личности на своих смартфонах, но только при условии, что все приложения на их телефонах полностью защищены от хакерских атак и уязвимостей.

Другие интересные результаты опроса:

Как защититься от угроз?

Очевидно, что потенциал роста до сих пор не исчерпан. Вопрос заключается лишь в том, чтобы обеспечить безопасность для тех, кто готов расширить сферу применения своих смартфонов. Наше исследование с ответами на вопрос, каким образом можно достичь этого, и рекомендациями по достижению доверия потребителей доступно по ссылке (англ.)

Современный защищенный гаджет

Но тогда поднимается другой вопрос: о том, что почему если все уже так хорошо и обтянутые резиной гробики действительно ушли в прошлое, смартфоны не выпускают поголовно защищенными как минимум от физических воздействий? Да, пусть они будут дороже процентов на 10 (как сейчас и есть, собственно), но неужели большинство откажется переплатить немного, чтобы получить действительно надежный аппарат, которые не сделает прощальный бульк в ванной?

Ответ тут весьма прост и известен многим: вендорам выгодно делать неизносостойкие и вообще слабые в плане защиты аппараты, чтобы продавать постоянно новые. Например, у французскогосотового оператора Orange можно заключить такой контракт, по которому владельцу каждый год будет предоставляться в собственность новый современный смартфон с утилизацией и зачетом цены старого. Хотя по сути это и является договором аренды, выглядит ведь это совсем не так. Nuff said, как говорится.

В качестве противоположного приведем в пример новинки от Sony серии Xperia Z (планшет и смартфон): их можно в данном случае поставить эталонными к данной статье, поскольку они соответствуют максимальным стандартам защиты IPX67 (погружение в воду до получаса и полная защита от пыли).

Вообще, именно по стандартам IP сейчас измеряется степень защищенности смартфонов. Сегодня недостаточно сказать «он не пропускает воду», нужно указать, настолько именно он ее не пропускает, как глубоко его можно уронить и какому классу защиты по стандартам IP все это соответствует.

Формально большинство смартфонов могут соответствовать начальным и уровням стандартов, конечно (можно указать IP11 или вообще IP00 – ерунда, но зато буковки красивые). Но именно Sony доказывает нам, что можно сделать современный красивый стильный аппарат, и при этом его можно хоть сто раз в ванну уронить – ему все равно.

А большинство остальных пока что вынуждены довольствоваться пленочкой на экран. Хоть какая-то защита же. Вполне вероятно еще и другое: у остальных вендоров просто нет денег, чтобы разработать что-то похожее, или же они не считают это необходимым; вредит бизнесу же.

О клиенте мало кто думает, скажем честно.

Все-симки.ру

Все-симки.ру