4 Что такое burst?

Данные в эфире передаются в виде последовательностей битов, чаще всего называемых «burst», внутри таймслотов. Термин «burst», наиболее подходящим аналогом которому является слово «всплеск», должен быть знаком многим радиолюбителям, и появился, скорее всего, при составлении графических моделей для анализа радиоэфира, где любая активность похожа на водопады и всплески воды. Подробнее о них можно почитать в

(источник изображений), мы остановимся на самом главном. Схематичное представление burst может выглядеть так:

Guard PeriodВо избежание возникновения интерференции (т.е. наложения двух busrt друг на друга), продолжительность burst всегда меньше продолжительности таймслота на определенное значение (0,577 — 0,546 = 0,031 мс), называемое «Guard Period».

Tail BitsДанные маркеры определяют начало и конец burst.

InfoПолезная нагрузка burst, например, данные абонентов, либо служебный трафик. Состоит из двух частей.

Stealing FlagsЭти два бита устанавливаются когда обе части данных burst канала TCH переданы по каналу FACCH. Один переданный бит вместо двух означает, что только одна часть burst передана по FACCH.

Training SequenceЭта часть burst используется приемником для определения физических характеристик канала между телефоном и базовой станцией.

1 Провайдеры услуг сотовой связи

По аналогии с интернет-провайдерами, услуги сотовой связи предоставляют определенные компании, чаще всего называемые «операторами». Каждый из них предлагает свой спектр услуг, а также устанавливает свои тарифные планы. Чаще всего операторы используют собственное оборудование для построения основной инфраструктуры сети; некоторые же используют уже имеющуюся, например, в России оператор Yota работает на базе оборудования оператора Megafon.

С точки зрения рядового абонента мобильных сетей, индивидуальность оператора заключается в качестве предоставляемых услуг связи, определенном диапазоне номеров, собственных брендовых SIM-картах, а также тарифных планах. Со стороны самих операторов, а также других телекоммуникационных областей, идентификация каждого из них осуществляется по коду страны (MCC — Mobile Country Code) и уникальному коду сети внутри страны (MNC — Mobile Network Code).

Кроме этого, идентификация абонентов осуществляется не по привычному для нас телефонному номеру, а по международному идентификатору абонента — IMSI (International Mobile Subscriber Identity), который записан в SIM-карте абонента, а также в базе данных оператора.

2 Принципы обеспечения сетевого покрытия

Покрытие определенной местности сотовой связью обеспечивается за счет распределения приемопередающих устройств по ее площади. Уверен, многие видели их на рекламных шитах, различных зданиях, и даже на отдельных мачтах. Чаще всего они представляют из себя несколько направленных антенн белого цвета, а также небольшое здание, куда тянутся провода.

Ключевая особенность сотовой связи заключается в том, что общая зона покрытия делится на ячейки (соты), определяющиеся зонами покрытия отдельных базовых станций (БС). Кстати, отсюда как раз и возникло название «сотовая связь». Каждая базовая станция покрывает один или несколько секторов, а также имеет один или несколько приемопередатчиков в каждом секторе, каждый из которых излучает сигнал на своей частоте.

Проще говоря, сота — это одна из ячеек покрытия, имеющая свой уникальный идентификатор, называемый CI (Cell ID). Соты можно классифицировать по масштабу покрываемой территории: макросота (до 35 км, иногда до 70 км), обычная сота (до 5 км), микросота (до 1 км), пикосота (до 300 метров) и фемтосота (чаще встречаются внутри помещений, покрывают десятки метров).

Базовые станции, расположенные поблизости, работают в различных частотных диапазонах, благодаря чему соты различных операторов могут частично или почти полностью накладываться друг на друга. Совокупность базовых станций, работающих совместно, называется зоной местоположения — LAC (Location Area Code).

Все базовые станции обязательно передают в эфир свои идентификационные данные, такие как MCC, MNC, Cell ID, а также LAC, благодаря чему, мобильные телефоны подключается только к BTS своего оператора. Кроме этого, мобильные телефоны с определенным интервалом уведомляют сеть о своем текущем местоположении, т.е. LAC. Данная процедура называется Location Update, но об этом позже.

3 Инфраструктура сотовых сетей

Базовые станции не могут существовать сами по себе, поэтому, находясь в определенном LAC, они подключаются к контроллеру базовых станций — BSC (Base Station Controller). Контроллеры, в свою очередь, выполняют балансировку нагрузки, а также активно участвуют в процессе обмена трафика между сетью и своими «подчиненными».

Взаимодействие BTS и BSC осуществляется посредством интерфейса A-bis. В пределах сети у большинства операторов, чаще всего, несколько контроллеров базовых станций, которые посредством A-интерфейса и Gb-интерфейса к коммутационным узлам сети (MSC — Mobile Switching Center, SGSN — Serving GPRS Support Node).

MSC образует ядро сетевой инфраструктуры (Core Network), в которое входят следующие основные элементы:

- HLR (Home Location Register) — база данных, содержащая персональные данные каждого абонента, включая телефонный номер, тарифный план, список подключенных услуг, а также информацию об используемой абонентом SIM-карте.

- VLR (Visitor Location Register) — временная база данных абонентов, которые находятся в зоне действия определённого центра мобильной коммутации. Каждая базовая станция в сети приписана к определённому VLR, так что абонент не может присутствовать в нескольких VLR одновременно.

- AuC (Authentication Center) — центр аутентификации абонентов, выполняющий проверку подлинности каждой SIM-карты, подключающейся к сети.

- SMSC (SMS Center) — центр обмена короткими текстовыми сообщениями, занимающийся их хранением и маршрутизацией.

- GMSC (Gateway MSC) — шлюз, предоставляющий доступ к сетям проводных городских телефонов. Именно благодаря данному элементу возможны звонки между абонентами сотовых и городских телефонных сетей.

- SGSN (Serving GPRS Support Node) — узел обслуживания абонентов GPRS, выступающий точкой соединения между системой базовых станций (BSS) и базовой сетью (Core Network). SGSN можно назвать аналогом коммутатора MSC сети GSM. SGSN выполняет контроль доставки пакетов данных, мониторинг находящихся в режиме online пользователей, преобразование кадров GSM в форматы, используемые протоколами TCP/IP глобальной компьютерной сети Internet, регистрацию или «прикрепление» (attachment) абонентов, вновь «появившихся» в зоне действия сети, шифрование данных, обработку поступающей биллинговой информации, а также обеспечивает взаимодействие с реестром собственных абонентов сети HLR. В отличии от вышеперечисленных элементов, SGSN соединяется напрямую с BSC.

Кроме этого, внутри инфраструктуры сети существует биллинговая система, где хранится наш «баланс», списывается плата за пользование услугами, а также обрабатываются различные платежные операции. Оператор может присоединять и другие подсистемы к ядру сети на свое усмотрение.

1g – аналоговые соты

Концепция запущена (1979 год) японской компанией Ниппон телеграф и телефон (NTT), охватив метрополию Токио. Выполнив план пятилетки, инженеры покрыли сеткой острова архипелага. 1981 считается годом рождения датской, финской, норвежской, шведской систем связи NMT.

Единый стандарт помог реализовать международный роуминг. США выжидал 2 года, лицезря европейские успехи. Затем чикагский провайдер Америтех, используя аппараты Моторола, начал захват рынка. Последовали аналогичные шаги со стороны Мексики, Канады, Великобритании, России.

Северная Америка (13 октября 1983 – 2008 г.г.), Австралия (28 февраля 1986, Телеком), Канада широко использовали AMPS; Великобритания – TACS; Западная Германия, Португалия, Южная Африка – С-450; Франция – Радиоком 2000; Испания – ТМА; Италия – RTMI. Японцы плодили стандарты неимоверно быстро: TZ-801, TZ-802, TZ-803. Конкурент NTT создал систему JTACS.

Стандарт включает цифровой вызов станции, однако передача информации полностью аналоговая (модулированный сигнал ДМВ выше 150 МГц). Шифрование отсутствовало напрочь, набивая монетой карманы частных детективов. Частотное деление каналов оставляло место незаконному клонированию устройств.

6 марта 1983 запущена разработка мобильника DynaTAC 8000X Америтех, стоившая компании состояние. Целое десятилетие устройство силилось достигнуть прилавки магазинов. Список желающих подписаться исчислялся тысячами индивидов, невзирая на явные недостатки:

- Время жизни батареи.

- Габариты.

- Быстрая разрядка.

Поколение телефонов позже успешно модернизировали, обеспечивая апгрейд к поколению 2G.

1 Частотные диапазоны

Любое оборудование в сотовых сетях взаимодействует посредством определенных интерфейсов. Как уже говорилось, обмен данными между базовой станцией и абонентом осуществляется через

, который в первую очередь является радиоинтерфейсом, следовательно обмен данными происходит в процессе приема/передачи радиоволн. Радиоволны являются таким же электромагнитным излучением, как тепло или свет. Ультрафиолетовое, рентгеновское и ионизирующее излучения так же являются видами электромагнитного излучения с определенными диапазонами частот и определенными длинами волн. Помните такую картинку?

Так вот, диапазон радиоволн тоже разделен на дочерние диапазоны частот, например, диапазоны LF (30—300 кГц), MF (300—3000 кГц) и HF (3—30 МГц) чаще всего используются для радиосвязи и радиовещания; телевещание ведется в диапазонах VHF (30—300 МГц), UHF (300—3000 МГц)

и SHF (3—30 ГГц); беспроводные сети, типа WiFi, а также спутниковое телевидение работают в том-же SHF. Больше всего нас интересует диапазон UHF, в котором работают сети GSM. Согласно стандарту 3GPP TS 45.005, в эфире им выделено целых 14 дочерних для UHF диапазонов, причем в различных странах используются различные диапазоны. Рассмотрим наиболее распространенные:

P-GSM-900, E-GSM-900 и DCS-1800 используются преимущественно в странах Европы и Азии. Диапазоны GSM-850 и PCS-1900 используется в США, Канаде, отдельных странах Латинской Америки и Африки.

Любой выделенный под сотовую сеть диапазон делится на множество отрезков (обычно по 200 КГц), часть из которых называется Downlink — здесь данные в эфир передают только базовые станции (BTS), часть — Uplink, где вещают только телефоны (MS). Пары таких отрезков, где один принадлежит Downlink, а другой Uplink, образуют радиочастотные каналы, называемые ARFCN (Absolute radio-frequency channel number).

2 Физические каналы, разделение множественного доступа

С диапазонам разобрались. Теперь представьте небольшую закрытую комнату, в которой много людей. Если в определенный момент времени все начнут разговаривать, собеседникам будет трудно понимать друг друга. Некоторые начнут говорить громче, что только ухудшит ситуацию для остальных. Так вот, в физике это явление называется

. Иными словами интерференцию можно назвать наложением волн. Для сотовых сетей GSM это паразитное явление, поэтому на помощь приходят технологии разделения множественного доступа.

Потребность в разделении множественного доступа возникла давно и применяется как в проводных коммуникациях (I2C, USB, Ethernet), так и в беспроводных. В сотовых сетях чаще всего используются технологии FDMA (Frequency Division Multiple Access), TDMA (Time Division Multiple Access) и CDMA (Code Division Multiple Access).

Для радиосистем существует два основных ресурса — частота и время. Разделение множественного доступа по частотам, когда каждому приемнику и передатчику выделяется определенная частота, называется FDMA. Разделение по времени, когда каждой паре приёмник-передатчик выделяется весь спектр или большая его часть на выделенный отрезок времени, называют TDMA.

В CDMA нет ограничений на частоту и время. Вместо этого каждый передатчик модулирует сигнал с применением присвоенного в данный момент каждому пользователю отдельного числового кода, а приемник вычисляет нужную часть сигнала, используя аналогичный код.

Кроме того, существует еще несколько технологий: PAMA (Pulse-Address Multiple Access), PDMA (Polarization Division Multiple Access), SDMA (Space Division Multiple Access), однако, их описание выходит за рамки данной статьи.

FDMAПринцип данного метода заключается в том, что доступный частотный спектр разделяется между приемниками и передатчиками на равные или неравные частотные полосы, часть из которых выделяется под Downlink (трафик от BTS к MS), часть под Uplink (трафик от MS к BTS). Об этом мы уже говорили.

TDMAВместе с разделением по частоте (FDMA), в GSM применяется метод разделения по времени — TDMA. Согласно TDMA, весь поток данных делится на фреймы, а фреймы в свою очередь делятся на несколько таймслотов, которые распределяются между приемопередающими устройствами. Следовательно, телефон может выполнять обмен информацией с сетью только в определенные, выделенные ему промежутки времени.

Фреймы объединяются в мультифреймы, которые бывают двух видов:

Control Multiframe (содержит 51 фрейм)

Traffic Multiframe (содержит 26 фреймов)

Мультифреймы образуют суперфреймы, а уже суперфреймы образуют гиперфреймы. Подробнее о структуре фреймов и их организации можно узнать тут (источник изображений) и здесь.

В результате, физический канал между приемником и передатчиком определяется частотой, выделенными фреймами и номерами таймслотов в них. Обычно базовые станции используют один или несколько каналов ARFCN, один из которых используется для идентификации присутствия BTS в эфире.

5 Виды burst

Каждому логическому каналу соответствуют определенные виды burst:

Normal BurstПоследовательности этого типа реализуют каналы трафика (TCH) между сетью и абонентами, а также все виды каналов управления (CCH): CCCH, BCCH и DCCH.

Frequency Correction BurstНазвание говорит само за себя. Реализует односторонний downlink-канал FCCH, позволяющий мобильным телефонам более точно настраиваться на частоту BTS.

Synchronization BurstBurst данного типа, так же как и Frequency Correction Burst, реализует downlink-канал, только уже SCH, который предназначен для идентификации присутствия базовых станций в эфире. По аналогии с beacon-пакетами в WiFi-сетях, каждый такой burst передается на полной мощности, а также содержит информацию о BTS, необходимую для синхронизации с ней: частота кадров, идентификационные данные (BSIC), и прочие.

Dummy BurstФиктивный burst, передаваемый базовой станцией для заполнения неиспользуемых таймслотов. Дело в том, что если на канале нет никакой активности, мощность сигнала текущего ARFCN будет значительно меньше. В этом случае мобильному телефону может показаться, что он далеко от базовой станции. Чтобы этого избежать, BTS заполняет неиспользуемые таймслоты бессмысленным трафиком.

Access BurstПри установлении соединения с BTS мобильный телефон посылает запрос выделенного канала SDCCH на канале RACH. Базовая станция, получив такой burst, назначает абоненту его тайминги системы FDMA и отвечает на канале AGCH, после чего мобильный телефон может получать и отправлять Normal Bursts.

Стоит отметить увеличенную продолжительность Guard time, так как изначально ни телефону, ни базовой станции не известна информация о временных задержках. В случае, если RACH-запрос не попал в таймслот, мобильный телефон спустя псевдослучайный промежуток времени посылает его снова.

9 Кодирование речи

Как уже говорилось, речь абонентов передается на канале TCH, который бывает двух видов: Full Rate (FR) и Half Rate (HR). Для кодирования аудиопотока в сетях мобильной связи GSM (и не только) применяются следующие стандарты:

- GSM-FR (Full Rate, 13 Кбит/с) — первый цифровой стандарт кодирования речи, обеспечивающий довольно низкое качество звука по сравнению с современными стандартами. Не смотря на существование более современных кодеков, GSM-FR до сих пор имеет очень широкое применение.

- GSM-HR (Half Rate, 5,6 Кбит/с) — кодек, используемый телефонами в режиме энергосбережения. Занимает половину пропускной способности Full Rate канала. Экономия заряда аккумулятора может составлять до 30%.

- GSM-EFR (Enhanced Full Rate, 12,2 Кбит/с) — алгоритм сжатия, разработанный компанией Nokia и университетом Шербрук, являющийся продолжением развития алгоритма GSM-FR. Обеспечивает хорошее качество связи, однако потребление электроэнергии при его использовании увеличивается примерно на 5% относительно GSM-FR.

- AMR (Adaptive multi rate) — является алгоритмом адаптивного кодирования с переменной скоростью. Имеет широкое применение в сетях GSM и UMTS, обеспечивая высокую емкость сети одновременно с высоким качеством звука. Скорость кодирования/декодирования выбирается в зависимости от окружающих условий и загрузки сети.

2g – цифровая связь

Появлением второй ступени развития отмечено начало 90-х. Сразу обозначились два главных конкурента:

- Европейский GSM.

- Американский CDMA.

Ключевые отличия:

- Цифровая передача информации.

- Внеполосный вызов вышки телефоном.

Эру 2G называют эпохой заказанных телефонов. Покупателей слишком много, производитель заранее собирал списки желающих. Первой сеть Радиолиния запустила Финляндия. Европейские частоты исторически выше американских, некоторые диапазоны 1G и 2G (900 МГц) накладываются. Устаревшие системы ускоренно закрывали. Американский IS-54 захватил прежние ресурсы AMPS.

IBM Simon принято считать первым смартфоном: мобильник, пейджер, факс, PDA. Программный интерфейс предоставлял календарь, адресную книгу, часы, калькулятор, блокнот, электронную почту, опцию предсказания следующего символа наподобие Т9. Тачскрин обеспечивал управление клавиатурой QWERTY. Комплект дополнял стилус. Карта памяти PCMCIA ёмкостью 1,8 МБ расширяла функционал.

Наметилась тенденция минимизации аппаратов. Кирпичи начинали весить 100-200 г. Впервые оценены публикой СМС-сообщения. Первый (сгенерированный автоматически) GSM-текст послали 2 декабря 1992 года, в 1993 – произвели опробирование люди. Метод пакетной предоплаты вскоре сделал СМС общение популярной молодёжной забавой. Позже страсть охватила старшие поколения.

Появлением сервиса мобильных платежей (автоматы Кока-Кола, парковки), выходом платного медиаконтента ознаменован 1998 год: провайдером Радиолиния (ныне Элиза) продан первый рингтон. Изначально новостные подписки (2000 г.) распространяли бесплатно, сервис оплачивали рекламными взносами спонсоров.

4 Шифрование трафика

Согласно спецификации, существует три алгоритма шифрования пользовательского трафика:

- A5/0 — формальное обозначение отсутствия шифрования, так же как OPEN в WiFi-сетях. Сам я ни разу не встречал сетей без шифрования, однако, согласно gsmmap.org, в Сирии и Южной Корее используется A5/0.

- A5/1 — самый распространенный алгоритм шифрования. Не смотря на то, что его взлом уже неоднократно демонстрировался на различных конференциях, используется везде и повсюду. Для расшифровки трафика достаточно иметь 2 Тб свободного места на диске, обычный персональный компьютер с Linux и программой Kraken на борту.

- A5/2 — алгоритм шифрования с умышленно ослабленной защитой. Если где и используется, то только для красоты.

- A5/3 — на данный момент самый стойкий алгоритм шифрования, разработанный еще в 2002 году. В интернете можно найти сведения о некоторых теоретически возможных уязвимостях, однако на практике его взлом еще никто не демонстрировал. Не знаю, почему наши операторы не хотят использовать его в своих 2G-сетях. Ведь для СОРМ это далеко не помеха, т.к. ключи шифрования известны оператору и трафик можно довольно легко расшифровывать на его стороне. Да и все современные телефоны прекрасно его поддерживают. К счастью, его используют современные 3GPP-сети.

Способы атаки

Как уже говорилось, имея оборудование для сниффинга и компьютер с 2 Тб памяти и программой Kraken, можно довольно быстро (несколько секунд) находить сессионные ключи шифрования A5/1, а затем расшифровывать чей-угодно трафик. Немецкий криптолог Карстен Нол (Karsten Nohl) в 2009 году

способ взлома A5/1. А через несколько лет Карстен и Сильвиан Мюно продемонстрировали перехват и способ дешифровки телефонного разговора с помошью нескольких старых телефонов Motorola (проект OsmocomBB).

Выбор режим шифрования

Станция посылает телефону команду CIPHER MODE SELECT, сообщая требуемый режим шифрования: А5/0, А5/1, А5/2 или А5/3. Однако в этом сообщении есть ещё флаг REQUEST_IMEISV, означающий, что телефон должен сообщить в ответном сообщении CIPHER MODE COMPLETE свой уникальный идентификатор, причём это сообщение уже зашифровано на ранее согласованном ключе.

По умолчанию флаг всегда ставится. Однако ловушка может не передавать этот флаг, в результате сообщение CIPHER MODE COMPLETE будет содержать предсказуемую статическую информацию. После этого производится стандартная атака по известному открытому тексту (known plain text attack), и ключ вскрывается.

9. После Location Update идёт стандартный запрос абоненту на идентификационную информацию (IMEI, IMSI), а дальше станция отвергает телефон, заставляя делать новый Location Update. Всё это — признак ловушки, работающей в режиме сбора информации.

10. Если станция анонсирует другой режим шифрования, отличный от обычного для данной местности или оператора, то это либо ловушка, либо оператор недоглядел, либо аппаратный сбой, либо так задумано. Но в расчёт принимается.

11. Слишком маленький интервал регулярного Location Update. Телефон обязан периодически посылать Location Update — даже если он не мигрирует с одной соты на другую. А значение периода приходит со станции. Стандартное значение — 1-4 часа. Но ловушка может распространять заведомо маленькие тайм-ауты, чтобы более оперативно “цеплять” телефоны.

12. Произошёл Paging, за которым не последовало ни SMS, ни разговора. Это типичная проверка, находится ли “жертва” в зоне покрытия в конкретный момент времени.

13. Установлен канал данных (Traffic Channel, или TCH), но не последовало ни SMS, ни разговора. Либо он последовал, но спустя необычно долгое время. Согласно протоколу, после установления этого канала телефон непрерывно шлёт пустые подтверждения, пока канал не закроется. Эти подтверждения могут использоваться ловушкой для более точного позиционирования телефона.

14. Подозрительный список соседних станций (Neighboring Cells). Каждая станция передает подключённому к ней телефону список окружающих станций. Но если это ловушка, то она будет отсутствовать в этих списках – в отличие от других, легитимных, станций.

15. Разбиение на большое количество групп (Paging Group). Каждая станция объединяет все подключенные телефоны в группы. Это нужно для оптимизации ресурсов. Когда происходит входящий звонок, все телефоны данной группы получают оповещение на соответствующем логическом канале.

Когда ложная станция хочет вернуть абонента в родную сотовую сеть, она посылает некорректные данные на канале той группы, в которую входит абонент. В результате все члены группы начнут процедуру Cell Reselection. Чтобы затронуть как можно меньше абонентов, ложная станция делает их маленькими, а количество групп будет большим, что и является признаком работы ловушки.

Как мы видим, существует множество критериев, каждый из которых по отдельности не является 100%-ной гарантией обнаружения ловушек. Вместо этого предлагается вероятностная оценка.

Интернет-радиостанции «poc-radio»

И вот, наконец, мы подошли к главной теме нашего повествования. В последние несколько лет распространение получают весьма непривычные для специалистов в классической радиосвязи устройства, которые называют — PoC-radio или Network Radio, 3G-рации — по-разному.

«PoC-radio» расшифровывается, как «Push-To-Talk Over Cellular». Ну, то есть принцип работы классических радиостанций («нажал кнопку — говори, отпустил — слушай»), плюс подчеркивается, что связь идет не по эфиру напрямую, а по мобильному Интернету через базовые станции сотовых сетей или через любой открытый Wi-Fi. Вне зоны покрытия сотовых сетей PoC-radio бесполезно, но это не недостаток — просто особенность, которую нужно понимать.

Пресловутая же кнопка, которую нужно «нажать, чтобы говорить», в PoC-радиостанциях выполнена так же, как и в радиостанциях традиционных — крупной, удобной, влагозащищенной. Не на сенсорном дисплее, как у смартфона с приложением-рацией, а на правильном месте — на боку корпуса в портативных моделях и на выносной тангенте на шнуре в автомобильных.

Внутри PoC-radio, как уже говорилось, имеется слот для обычной сим-карты любого оператора и с тарифом максимально недорогого мобильного Интернета на выбор пользователя.

Название «Network Radio» обозначает то же самое, но другими словами — интернет-коммуникацию. Также такие устройства иногда в простонародье именуют «3G-рации», «LTE-рации», или даже «Wi-Fi-рации», поскольку они могут использовать для доступа в Сеть оба эти основных канала мобильного Интернета равнозначно.

Впрочем, возникает естественный вопрос: для чего все это нужно, если любой человек может установить бесплатное приложение-рацию на уже имеющийся у него смартфон, и с успехом использовать? Зачем для этого покупать еще и какое-то дополнительное устройство, тратить деньги, таскать его с собой, заряжать лишнюю батарею? Рассказываем.

Да, действительно, с точки зрения связи и PoC-радиостанция, и смартфон с бесплатным приложением, типа Two Way или Zello — фактически одинаковы по своим возможностям. Ну, разве что в условиях плохой видимости ближайшей базовой вышки PoC-radio будет слегка эффективнее за счет повышенной устойчивости связи: антенна тут внешняя, полноразмерная, а у смартфона — компромиссная встроенная.

Там, где покрытие мобильного Интернета — широкое, плотное и устойчивое, PoC-радиостанции дают большее удобство, нежели рации традиционные. Особенно это касается комфорта работы в разного рода группах. Вызовы индивидуальные, общие, для той или иной части сотрудников — все это легко осуществляется.

Но опять же — почему не смартфон? Ведь приложения-рации допускают все то же самое!

Приложения-рации.

Приложения-рации.А в первую очередь потому, что смартфон — это любительское нежное и хлипкое устройство. Функция интернет-рации, которую ему дают соответствующие приложения — сильно вторична, ибо отдельной кнопки PTT у него обычно нет — ее представляет сегмент на сенсорном экране. Причины, почему PoC-radio, а не смартфон, тезисно звучат так:

- Смартфон крайне уязвим из-за своего огромного и хрупкого дисплея. Его нельзя не то, что уронить, а даже неосторожно положить на что-то твердое экраном вниз, что для профессиональных средств связи неприемлемо.

- Даже самые емкие батареи смартфонов редко допускают более одного дня работы на одном заряде, а держать их постоянно с подключенным шнуром питания в условиях профессионального использования невозможно, как минимум, по причине крайней ломкости и уязвимости гнезда зарядки. Чуть дернул неудачно — разъем на материнской плате сломан, что означает «капремонт» для телефона.

- Нажать PTT на смартфоне наощупь нереально — требуется взгляд на экран, который в темноте может еще и ослепить. Нажать PTT на смартфоне быстро — тоже нереально: сперва придется разблокировать экран, а то и запустить приложение, если это не сделано ранее.

- Максимальный звук динамика смартфона слаб, и даже с включенным режимом громкой связи, несопоставим с мощным звуком динамиков портативных раций, не говоря уже об автомобильных рациях.

Всех этих недостатков лишены PoC-радиостанции. Они выполнены в типичных для обычных раций мощных корпусах с небольшими экранами под крепкими стеклами и прочными кнопками, не боящихся ударов, влаги или пыли. У них идеальная эргономика: крупные кнопки включения на передачу на боковой кромке (у портативных моделей) и на тангентах-микрофонах на мощных витых шнурах (у автомобильных моделей). Звук вызова — мощный и пробивной, его слышно и в толпе, и на стройплощадке.

Аккумуляторы портативных моделей имеют значительную емкость, допускающую работу без зарядки в течение нескольких дней. На экономию энергии заточена и вся электроника PoC-рации. Автомобильные же модели работают от бортсети 12 или 24 вольта в легковом или грузовом авто, и вообще не нуждаются в зарядке.

PoC-рацию может использовать и пожарный, взяв рукой в грубой грязной перчатке, и работник любой аварийной бригады, и врач «скорой», и охранник, бегущий в тесной толпе — ни один смартфон с PTT-приложением в таких условиях не жилец!

Также немаловажен вопрос использования радиочастотного спектра – никаких разрешений и лицензирования частот, как при использовании эфирных раций, в случае PoC-radio не требуется. Ибо для связи используются только априори открытые для всех конечных пользователей GSM-сети — все «лицензирование» заключается только в покупке сим-карт.

Кстати, еще один любопытный момент! У всех PoC-раций есть возможность совершать обычные звонки с номера на номер и говорить в дуплексном режиме, то есть одновременно говоря и слушая, как при любом телефонном разговоре. Но эта возможность не основная, а вспомогательная. Почему так? Дело в том, что формат общения в симплексном режиме (то есть по очереди), как ни странно, имеет важное психологическое значение в профессиональных коммуникациях.

Такой формат изначально предполагает очень тщательное выслушивание абонента, особенно руководителя — подчиненным. Донесение информации тут более надежное, поскольку многие люди на автомате часто начинают говорить «да», «понял», «хорошо» еще до того, как собеседник закончил.

Как это происходит

Опишем алгоритм, как ловушка вклинивается в эту систему.

Сразу отметим, что если оператор изначально везде применяет А5/2, то задача становится тривиальной — этот шифр вскрывается в реальном времени. Но операторы не совсем идиоты, поэтому они используют А5/1. Базовая станция анонсирует этот протокол и телефон на него “соглашается”, все довольны.

Все шифры А5 работают на ключе, который хранится как у оператора, так и на SIM-карте. Он уникален для каждого абонента и за его сохранность отвечает крипточип SIM-карты. Из этого следует, что ловушка по отношению к оригинальной базовой станции “прикидывается” абонентским устройством на алгоритме А5/1, а для реального телефона “прикидывается” базовой станцией на алгоритме А5/2, который вскрывается на лету.

Таким образом, ловушка извлекает секретный ключ абонента и реконструирует сессию с базовой станцией. Дело сделано. Как узнать, что ваш телефон переключился на слабый шифр? Обычно никак: индустрия сотовой связи заботится о людях — меньше знаешь, крепче спишь.

Однако в природе все же встречаются отдельные модели телефонов, которые как-то сигнализируют, и это не смартфоны. Где-то появляется иконка, а где-то незаметная строка утекает в лог, однако это обычно связано с переходом на А5/0. В любом случае, все это скорее исключения из правил.

Предисловие

Сотовая связь появилась довольно давно. Еще в 40-х годах двадцатого века начались исследования с целью создания сети подвижной связи. В 1956 году в нескольких городах Швеции запускают автомобильную телефонную сеть Mobile System A (MTA). В 1957 году наш соотечественник Л.И.

Куприянович публично демонстрирует разработанный им мобильный телефон и базовую станцию для него. Затем в СССР начнется разработка гражданской системы сотовой связи «Алтай», которая через несколько лет покроет более 30, а затем и вовсе 114 советских городов.

стоимостью $3995. И только в 1992 году следом за NMT-450, AMPS, ETACS, D-AMPS и NMT-900 в Германии запускается сотовая связь на базе стандарта GSM.

Сегодня, спустя двадцать с лишним лет, мы пользуемся сетями нового поколения, вроде 3G и 4G, однако сети GSM никуда не исчезли — они все-еще используются банкоматами, терминалами, сигнализациями и даже современными телефонами для экономии электроэнергии и сохранения обратной совместимости.

К тому же новинки, вроде UMTS (или W-CDMA) и LTE, имеют много общего с GSM. В отличие, например, от TCP/IP, сотовые сети менее доступны для изучения и исследований. Причин много: начиная от довольно высоких цен на оборудование, заканчивая запретом законодательств большинства стран на использования частот GSM-диапазонов без лицензии.

Содержание:

- Введение в сотовые сети

1.1 Провайдеры услуг сотовой связи

1.2 Принципы обеспечения сетевого покрытия

1.3 Инфраструктура сотовых сетей

1.4 Межоператорное взаимодействие - Um-интерфейс (GSM Air Interface)

2.1 Частотные диапазоны

2.2 Физические каналы, разделение множественного доступа

2.3 Логические каналы

2.4 Что такое burst?

2.5 Виды burst

2.6 Frequency Hopping

2.7 Основные принципы взаимодействия MS и BTS

2.8 Handover

2.9 Кодирование речи - Безопасность и конфиденциальность

3.1 Основные векторы атак

3.2 Идентификация абонентов

3.3 Аутентификация

3.4 Шифрование трафика

Приложения-рации для смартфонов

Главным минусом PTT-связи в мобильных сетях была необходимость поддержки этой функции сотовым оператором. В нашей стране впервые она заработала в 2004 году, но особого распространения в итоге так и не приобрела. Однако второе дыхание эта фишка получила в эпоху распространения смартфонов и сильно подешевевшего и ускорившегося мобильного Интернета. То есть приблизительно с начала прошлого десятилетия и по наши дни.

Мобильные приложения-рации характерны тем, что для их работы никакая поддержка оператора не требуется — с обслуживанием трафика, его адресацией и передачей справляется само приложение. Принцип действия — тот же самый, что и у старых кнопочных «Нокий» и «Моторол» с функцией PTT: нажимаем кнопку на экране приложения, и пока она нажата — говорим. А на другой стороне нас сразу слышит абонент. Или группа абонентов, если мы создаем группу.

По сравнению с этой функцией на кнопочных телефонах, приложения-рации для смартфонов стали более продвинуты — в них доступен поиск новых абонентов по именам, автоматическая досылка голосовой фразы, если абонент по какой-то причине оказался в момент вызова не в Сети, возможность записи всех разговоров, возможность очень гибкого осуществления групповых вызовов и т.п. Известны такие PTT-приложения, как Zello, Two Way, Voxer Messenger, Intercom, Modulo и другие.

Nokia 5140 PTT.

Nokia 5140 PTT.Противодействие

Естественно, борцы против Большого Брата не оставляют это дело без внимания.

Так появился проект SnoopSnitch — это программа для Android, помогающая в обнаружении IMSI-ловушек в повседневной жизни. Принцип её работы заключается в регулярном сборе статистики об окружающих базовых станциях: их характеристиках и местоположении. В случае обнаружения отклонения от привычной картины программа выдаёт предупреждение. Тут же можно загрузить свои данные на сервер — там формируется глобальная база знаний обо всех базовых станциях мира.

К сожалению, программа недоступна для большинства телефонов. Это связано с особенностью её работы. Как уже было отмечено, в GSM-отрасли любые технические детали старательно вымарываются, но кое-что просачивается. Baseband-процессоры Qualcomm имеют специальный диагностический интерфейс (программный), через который возможно информирование о разных событиях из жизни сотовой связи.

Для начала выкачаем ядро для Qualcomm. Оно называется msm — по одноимённой серии Qualcomm SoC.

Развитие концепции сотовой связи

Вторая мировая война окончилась полным отсутствием стандартов, частот, выделенных каналов. Холодным декабрём 1947 года Дуглас Ринг, Раэ Янг, инженеры Лаборатория Белла, выдвинули идею сотовой ячейки. Два десятилетия спустя Ричард Френкель, Джоэль Енгель, Филипп Портер развили концепцию, разработав детальный план.

Ранние эксперименты исключали возможность оперативной смены соты. Принципы повторного использования частот, хэндовера, основы современной связи заложены в 60-е. Инженеры Лабораторий Белла, Амос и Джоэль младший, изобрели (1970 год) трёхсторонние сети, упрощая процесс хэндовера. План переключения абонентов обсуждался (1973) Флуром и Нуссбаумом, система сигнализации – Хахенбургом.

Предшественники преимущественно щеголяли оборудованием, призванным порадовать транспортников. 3 апреля 1973 года Марти Купер (Моторола, США) сконструировал первую ручную версию, немедля позвонив конкуренту доктору Джоэлю Энгелю (Лаборатории Белла). Вес устройства длиной 23 см, шириной 13 см, толщиной 4,45 см составил 1,1 кг.

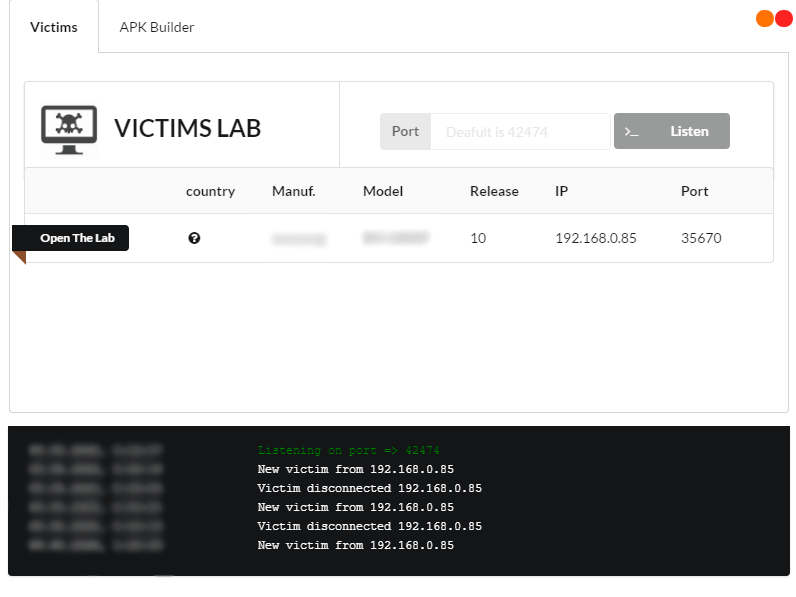

Соединение с зараженным устройством

Теперь нужно перейти во вкладку Victims и вбить в поле тот же порт, что мы указывали раньше, чтобы сервер ждал подключений от зараженных устройств. Опять же если вы ничего не меняли при сборке APK, то ничего не надо указывать и здесь.

Нажимаем на Listen, и, если наш APK успешно заразил мобильное устройство, мы увидим новое подключение.

Программа также логирует все действия в консоли, расположенной в нижней части окна. Значения колонок журнала в целом очевидны.

- Country — страна, в которой работает зараженное устройство.

- Manuf — компания — изготовитель девайса.

- Model — код или название модели устройства.

- Release — версия операционной системы зараженного девайса (в моем случае это Android 10).

- IP — IP-адрес устройства, а Port — порт, через который инфицированный девайс подключился к атакующей машине.

Теперь пора переходить к активным действиям — для этого смело нажимаем на кнопку Open The Lab.

Еще по теме: Покупка троянов на подпольном рынке вредосного ПО

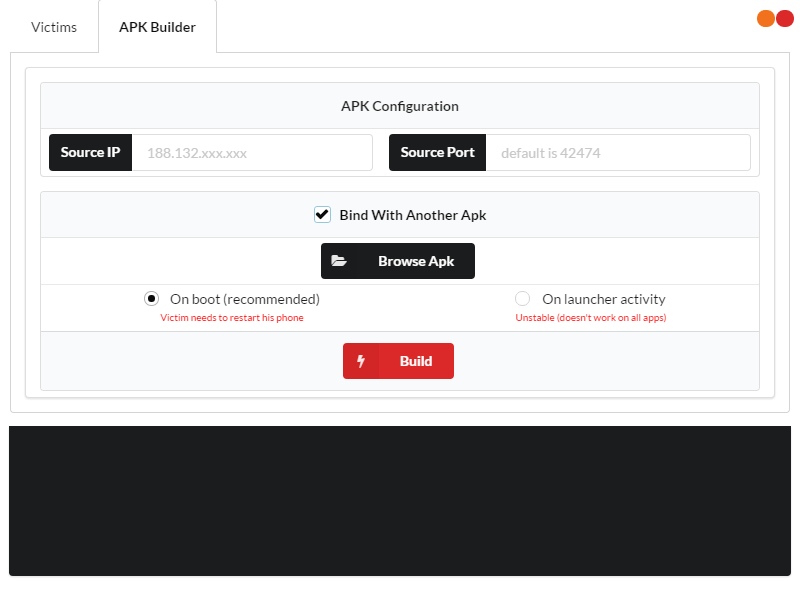

Создание зараженного apk

Чтобы создать файл APK для Android, откройте вкладку APK Builder. Внешний вид конструктора для создания RAT для Android показан ниже:

Пользоваться конструктором AhMyth RAT очень легко. В окне Source IP надо ввести IP-адрес атакующей машины (этот адрес потом легко вычисляется при криминалистическом анализе вредоноса). В поле Source Port можно указать порт, который будет зарезервирован машиной для прослушивания подключений. По умолчанию используется порт 42 474.

Есть также опция Bind With Another Apk, которая позволяет склеить APK-файл с другим приложением.

Для этого надо отметить флажок Bind With Another Apk, выбрать необходимый APK и указать метод интеграции вредоноса в телефон. Есть два метода: при запуске зараженного APK или при перезагрузке телефона после установки RAT. Авторы программы рекомендуют второй вариант.

Осталось нажать кнопку Build — по умолчанию зараженный файл сохраняется в папку:

Сообщения paging

PAGING — это процесс нахождения конкретного абонента для передачи ему SMS-сообщения или звонка. Если приходит SMS, то программа регистрирует адрес центра SMS (SMSC) и тип сообщения: обычное, Silent или Binary.

А теперь опишем непосредственно критерии, на основе которых программа находит ловушки.

1. Сменился LAC или Cell ID, при том что частота осталась неизменной. Действительно, часто ловушка занимает существующую частоту, при этом предоставляя более сильный сигнал, чем оригинальная станция. Но эта метрика весьма ненадёжна. Во-первых, телефон может находиться в зоне действия двух станции из разных LAC, и просто перескочить с одной на другую, оставаясь на одинаковом канале. Во-вторых, сам оператор может дать команду какой-то станции на переход к другому LAC.

2. LAC текущей станции отличается от LAC окружающих станций. Задача ловушки — добиться Location Update от телефона, так как только в этом случае она может “стянуть” с него нужную информацию. Поэтому она анонсирует другой LAC, предоставляя более сильный сигнал.

3. При неизменной паре Cell ID — LAC изменился номер канала. Ловушка часто маскируется под неиспользованную частоту уже существующей базовой станции.

4. LAC содержит единственную станцию. Как уже сказано в п. 2, обычно стремятся инициировать Location Update. Проще всего этого добиться, подняв псевдо-вышку с отличным от всех LAC и самым сильным сигналом. Подводный камень: в местах с плохим покрытием (обычно за городом) часто бывает, что телефон “видит” только одну станцию, и здесь уже бессмысленно гадать.

5. Станция не сообщает информации о своих соседских станциях, хотя это должно происходить в условиях плотного покрытия. Ловушка не анонсирует другие станции, чтобы у телефона “не было соблазна” на них переключиться. А иногда хитрят: анонсируют несуществующие частоты либо существующих, либо несуществующих соседних станций.

6. Анонсирование заведомо завышенного CRO (Channel Reselection Offset). Это один из параметров, который влияет на алгоритм выбора телефоном наилучшей базовой станции.

7. Отключение шифрования, при том что оно ранее было на той же паре LAC/Cell. Ловушка может переключить телефон с А5/3 на А5/0, тем самым выключив шифрование вообще, либо на слабый алгоритм А5/2.

8. Сообщение CIPHER MODE COMPLETE не содержит IMEISV. Тут надо подробнее пояснить весь процесс аутентификации и шифрования в GSM. Подключение к GSM-сети состоит из трех этапов: аутентификация, выработка ключа шифрования и выбор режима шифрования.

Функция «ptt» на кнопочных телефонах

Параллельно в начале 2000-х годов на многих моделях кнопочных мобильных телефонов начала появляться функция «PTT». Собственно, это расшифровывается, как «Push-To-Talk» — нажми и говори». Так подписывается кнопка перехода на передачу в любой классической радиостанции. На телефонах с этим функционалом имелась дополнительная отдельная кнопочка на ребре корпуса как на портативных рациях.

И кнопка, и функция на сотовом телефоне были весьма похожи на принцип действия радиостанции — они позволяли абонентам разговаривать в симплексном режиме (по очереди), но задействуя для этого не голосовой канал (в котором шел счет на минуты), а трафик мобильного Интернета.

Для чего это было нужно? Да в первую очередь для быстрой связи. Чтобы вызвать человека по телефону голосовой связью, нужно было набрать номер и ждать ответа, слушая гудки. Чтобы сказать несколько слов с помощью PTT, нужно было просто нажать на телефоне специальную кнопку, и, удерживая ее, говорить как по рации. И ваша реплика сразу же звучала по громкой связи из телефона абонента.

Вторая причина появления функции PTT — удобство создания рабочих групп, в которых сказанное одним слышали все. Когда в России, к примеру, такси общались с базой с помощью традиционной радиосвязи, где слышимость зависела от условий вокруг, в Европе таксисты уже вовсю использовали сотовые телефоны с PTT, которые работали четко и чисто вне зависимости от местоположения конкретной машины.

Ну и третья причина — экономия. В начале 2000-х минуты сотового разговора ценились существенно дороже, нежели сегодня, и «режим рации» позволял их сэкономить — голос передавался по интернет-каналу, и учитывался трафик в мегабайтах, а не минутах, да еще и по особому тарифу для PTT, более дешевому.

Заключение

Мой длинный рассказ подошел к концу. Более подробно и с практической стороны с принципами работы сотовых сетей можно будет познакомиться в цикле статей

, как только я допишу оставшиеся части. Надеюсь, у меня получилось рассказать Вам что-нибудь новое и интересное. Жду Ваших отзывов и замечаний!

Принципы передачи данных в радиоэфире

en.wikipedia.org/wiki/Um_interface

en.wikipedia.org/wiki/GSM_frequency_bands

www.teletopix.org/gsm/what-is-burst-in-gsm-and-burst-types-in-gsm

en.wikipedia.org/wiki/Control_channel

www.etsi.org/deliver/etsi_gts/05/0502/03.08.00_60/gsmts_0502sv030800p.pdf

www.sharetechnote.com/html/FrameStructure_GSM.html

www.teletopix.org/gsm/how-26-and-51-multiframes-in-gsm

www.teletopix.org/gsm/bch-cbch-and-ccch-works-in-gsm

www.teletopix.org/gsm/dedicated-control-channel-dcch-in-gsm

en.wikipedia.org/wiki/Handover

www.teletopix.org/gsm/slow-and-fast-frequency-hopping-in-gsm

Все-симки.ру

Все-симки.ру